Почем важно знать, какие данные хранить в тайне?

Банковская карта — быстрый и удобный способ хранения средств и оплаты счетов. На ней находятся ваши денежные средства, необходимые для существования: зарплата, пенсия, накопления. Каждая карта имеет уникальный набор реквизитов: номер, дату окончания и т.д. Эти данные нужно хранить в тайне и желательно не сообщать посторонним лицам.

Ответственность за сохранность данных карты несет держатель карты. Если вы сообщите реквизиты карты третьим лицам, то можете лишиться ваших денежных средств на карте, стать жертвой мошенника, а в определенных случаях и фигурантом уголовного дела.

Поэтому рекомендуем со всей серьезность относиться к защите своих карт и в случае их компроментации реквизитов немедленно блокировать пластик и перевыпускать. Это поможет сохранить ваши деньги в сохранности.

Что делать, если пароль не удалось вспомнить?

И хотя секретный пароль содержит всего 4 цифры, случается так, что держатель карточки в какой-то момент их вдруг забыл. Если заветные числа никуда не записаны, а конверт с pin уничтожен, то восстановить числовую комбинацию невозможно.

Цифровой доступ выдается или формируется пользователем в момент получения или активации карточки, так что он известен только вам. Пароль не хранится ни в одной банковской программе, не указан в договоре обслуживания. Сотрудник не может никаким образом выдать вам ваш текущий код. Знать его можете только вы, и если кто-то запрашивает у вас PIN, то это мошенник!

Если вспомнить ключ не удалось, то у вас есть несколько вариантов выхода из ситуации:

- Обратиться в банк-эмитент карты. Здесь дальнейший алгоритм действий будет зависеть от компании и ее сервиса. В некоторых организациях можно установить новый пароль по кодовому слову. Однако в других банках (УралСиб, Альфа-Банк) такой услуги нет, и сотрудник предложит вам написать заявление на перевыпуск пластикового носителя.

- Позвонить на горячую линию. В отдельных финансовых компаниях (например, Связь-банк) можно в телефонном режиме установить новый PIN.

- Задать новый код в приложении (услуга доступна, например, в Сбербанке, Тинькофф Банк, МТС Банк и др.).

Отметим, что даже если банк не предусматривает восстановление или установку пин-кода, то вам все равно будут доступны основные функции карточного счета. В экстренной ситуации вы сможете снять деньги и без карты, обратившись в отделение банка с паспортом. Учтите, что при этом, скорее всего, будет взиматься комиссия. Кроме того, многие банки могут предложить своим клиентам моментальную (неименную) карточку на время перевыпуска основной.

Лайфхак: Если у вас есть интернет-банкинг, то для обналичивания денег вы можете перекинуть средства с одной карты на другую. Дальше остается просто снять наличные с той карточки, пароль от которой вы пока еще помните.

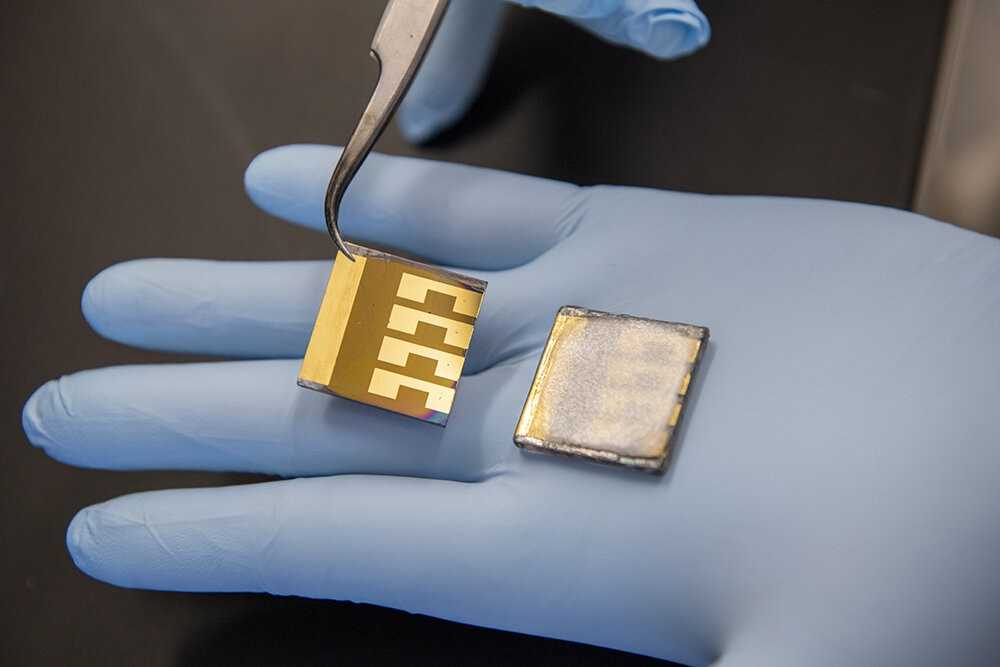

“Шимминг”

Это более сложная и модернизированная версия скимминга. В данной схеме используется специальное устройство “шим”. Это очень тонкая гибкая плата, которая устанавливается прямо во внутрь картоприемника и точно так же считывает данные карты с магнитной ленты. Никаких громоздких накладок. Можно сказать, что шимминг — это технологическая эволюция скимминга, но такими устройствами пользуются очень редко. Шим очень сложен в производстве, часто делается только “для своих” и его цена больше стандартного скиммера примерно раза в четыре. Чаще всего шимы используют только мошеннические группы, а не одиночки.

Пин код “угоняется” точно так же, как и в предыдущем способе: установка скрытых видеокамер или накладной клавиатуры.

В России шимминг встречается еще довольно редко, в связи с дорогостоящим оборудованием и сложностью установки такого устройства в банкомат.

Признаки

Любое заболевание или заражение протекает в скрытой фазе или в открытой, этот принцип присущ и вредоносному программному обеспечению:

- Устройство начало работать со сбоями, программы, которые работали раньше хорошо, вдруг стали тормозить или вылетать.

- Медленная работа устройства.

- Проблема с запуском операционной системы.

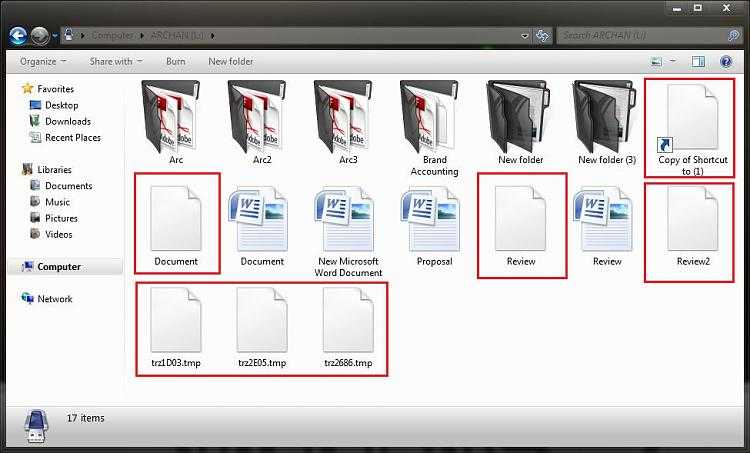

- Исчезновение файлов и каталогов или изменение их содержимого.

- Содержимое файла подвергается изменению.

- Изменение времени модификации файлов. Можно заметить, если в папке используется вид «список», или вы посмотрите на свойство элемента.

- Увеличение или уменьшение количества файлов на диске, и впоследствии увеличение или уменьшение объема доступной памяти.

- Оперативной памяти становится меньше из-за работы посторонних сервисов и программ.

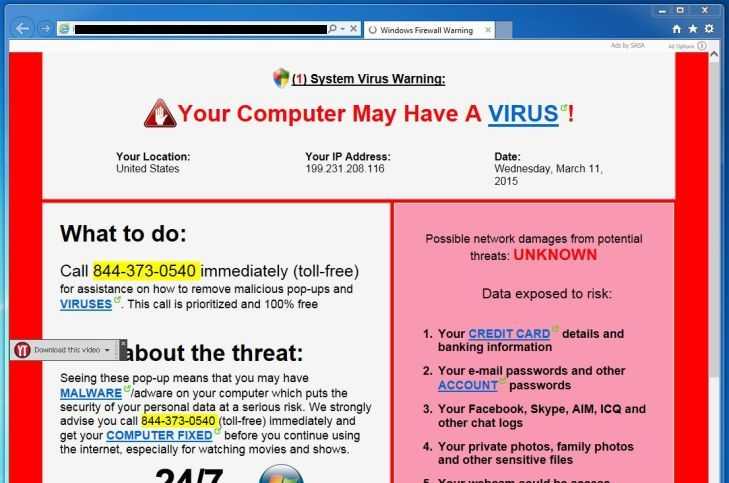

- Показ шокирующих или иных изображений на экране без вмешательства пользователя.

- Странные звуковые сигналы.

Курсор двигается сам по себе

Движущийся указатель может не только указывать на неполадки с оборудованием, но и быть следствием проблем в драйверах программного обеспечения.

Если курсор двигается целенаправленно, этому может быть два объяснения.

- Техническая поддержка может получать удаленный доступ к вашему компьютеру.

- Устройство было заражено трояном удаленного доступа (RAT), и у злоумышленников появился доступ к компьютеру.

RAT позволяет хакерам подключаться к чужому компьютеру, совершать различные операции и наблюдать за действиями пользователя. Он также может фиксировать нажатия клавиш, чтобы хакеры могли видеть все действия владельца, даже когда они не были подключены. Более того, они могут загружать и скачивать файлы с компьютера, а также включать и отключать микрофон и веб-камеру, не задействуя соответствующие светодиоды.

Программное обеспечение для взлома

Как ни печально это признавать, но существует специальная программа для взлома Android и других мобильных устройств. Это самый популярный метод, используемый хакерами для получения информации с телефона.

Взломщики могут легко купить подобное программное обеспечение. К тому же, на просторах интернета довольно легко найти даже бесплатные варианты таких приложений, если знать, где искать.Например, это может быть шпионское приложение, которое устанавливается на телефон жертвы. Конечно, не всем хакерам необходимо физически контактировать с телефоном, чтобы установить программу для взлома, но в некоторых случаях это необходимо.

Существует два типа вредоносных программ, которые используют хакеры:

- Кейлоггинг – это подход, который включает загрузку шпионского приложения для получения данных с телефона перед шифрованием. Этот тип программного обеспечения можно использовать, только лишь получив физический доступ к телефону.

- Троян – это тип вредоносного ПО для извлечения важных данных, которое может быть замаскировано в вашем телефоне. Ему будет доступно все, что есть в вашем смартфоне: данные для входа в ваши учетные записи, информация о банковской карте и любая другая личная. В этом случае физический контакт со смартфоном не требуется. Чтобы установить вредоносные программы, хакеры используют обман и копии популярных сайтов, чтобы заставить вас ввести свои данные (фишинг) или скачать и установить вредоносную программу.

Генерация паролей и способы запоминания.

Для подбора правильного пароля вполне можно использовать генерацию паролей . Такой сервис весьма доступен. Можно без особых усилий подобрать комбинацию, которую нелегко будет распознать. Здесь, правда, есть один подводный камень: сложную комбинацию сложно и запомнить. Редкие сочетания сложно ложатся в память. Рассмотрим далее, как сделать так, чтобы не забыть или не потерять пароль.

В большинстве случаев при генерации пароля используется одна и та же комбинация. Иногда пароль модернизируется и выходит что-то вроде «parol1», «parol2» и т.д. Шаг хитрый, но зато можно быть уверенным, что пароль не забудется .

При использовании генератора паролей получается бессмысленный и нелогичный набор символов. Его нужно где-то хранить. Интересно, что у многих есть привычка записывать его на бумажке и клеить на монитор. Например, в офисе, где множество сотрудников, клиентов и случайных людей. С таким же успехом на рабочем столе можно создать файл с названием «мои пароли». Эффект будет тот же.

Итак, вот общие советы по хранению и запоминанию паролей:

1. Для каждого ресурса лучше создавать новый уникальный пароль.

2. Не нужно хранить комбинации паролей на рабочем столе компьютера — хакеры вполне могут проникнуть и в ПК.

3. Пароль не нужно держать у всех на виду.

4. Если пароль записан на листочке бумаги, нужно создавать его копию.

5. Не нужно вводить пароли в «странных» или подозрительных сайтах или программах. Администрации порталов никогда не требуют сообщать им пароль — он используется только для входа.

6. Если для хранения паролей используется специальная программа, нужно создавать ее копию.

- https://droidd.ru/all-10000-combinations-of-4-digits-is-it-hard-to-guess-the-pin.html

- https://crabo.ru/the-security-of-your-computer/samye-rasprostranennye-paroli-iz-4-cifr-proverka-slozhnosti.html

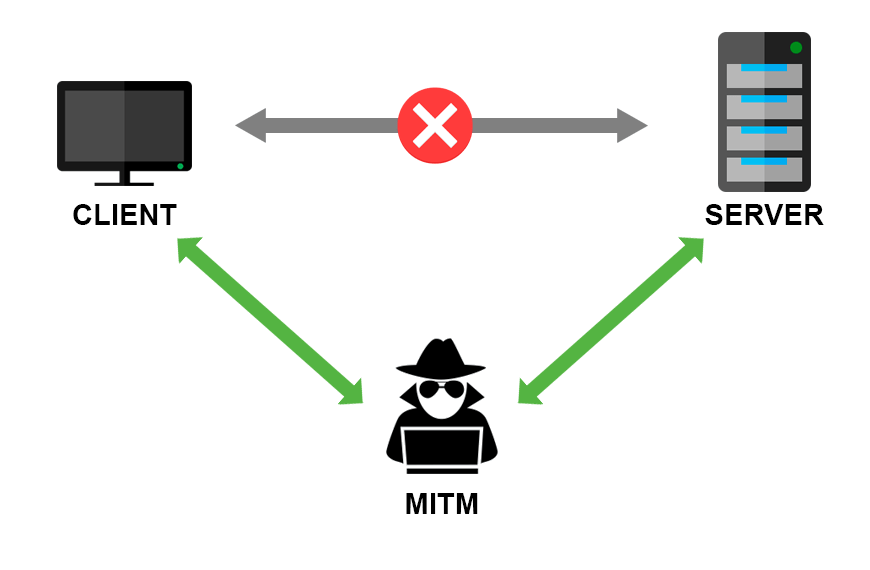

Атака «человек посередине»

Данный способ мошенничества, известный как MITM-атака, предполагает наличие посредника между пользователем и банком. Этот «человек посредине» мониторит информацию, которая проходит через незащищенный сервер. Данные, открывающие доступ к личным финансам, в подобных случаях попадают к мошеннику при помощи сниффинга.

Также эта схема может быть реализована посредством отправки кэша DNS для подмены настоящего сайта поддельным. То есть, переходя на площадку банка, «жертва» автоматически попадает на ресурс злоумышленника.

Для защиты от таких способов мошенничества нужно:

- избегать входа на сайты с личными данными, используя незащищенные сети;

- перед вводом данных проверять наличие в адресной строке HTTPS;

- переходить на сайты с личной информацией, используя VPS.

Последний вариант актуален, когда человек для онлайн-банкинга использует незащищенную сеть.

Ваш пароль может «слить» сеть Wi-Fi

Бывший технический директор компании SpringSource Адриан Колье рассказал, как перехватить PIN-код с помощью анализа сигнала Wi-Fi. Технологию он назвал WindTalker.

Колье установил, что движения пальцев по экрану влияют на сигнал Wi-Fi. Если злоумышленник создаст точку доступа, то он сможет отследить эти микропомехи.

В эксперименте Колье удалось взломать аккаунт Alipay, платёжной системы компании Alibaba. Приложение выдало ему три варианта пароля, и один из них подошел.

Точность метода – 68%. Чем больше данных, тем точнее анализ. Чем больше попыток ввода допускает приложение, тем больше шансов ввести правильный пароль.

Перевыпуск SIM-карты

Еще одна проблема безопасности SIM-карты, о которой вы, возможно, слышали – это перевыпуск SIM-карты. Например, хакеры использовали разновидность этой техники, чтобы захватить личную учетную запись в Twitter генерального директора этой же компании Джека Дорси в августе 2019 года. Благодаря такому событию многие узнали о потенциальной разрушительной силе подобных атак. А в этом методе используются уловки и человеческая инженерия, а не технические уязвимости.

Чтобы выполнить перевыпуск SIM-карты, хакер сначала позвонит вашему оператору связи. Злоумышленники будут прикидываться вами и попросят заменить SIM-карту. Например, хакеры скажут, что хотят перейти на новое устройство и, следовательно, нуждаются в новой SIM-карте. В случае успеха оператор телефонной связи отправит им SIM-карту.

Так злоумышленники могут украсть ваш номер телефона и связать его со своим устройством. И все это без извлечения SIM-карты из вашего аппарата!

В результате действа проявятся два эффекта. Во-первых, ваша оригинальная SIM-карта будет деактивирована и перестанет работать. А во-вторых, у хакера теперь появится контроль над телефонными звонками, сообщениями и запросами двухфакторной аутентификации, отправляемыми на ваш номер телефона. Это означает, что у сторонних лиц теперь будет достаточно информации для доступа к вашим учетным записям, что приведет к блокировке вашего доступа к различным сервисам.

От перевыпуска SIM-карты сложно защититься, поскольку эта атака связана с социальной инженерией. Хакеру придется убедить сотрудника службы поддержки в том, кем является звонящий. Получив вашу SIM-карту, злоумышленники смогут контролировать ваш номер телефона. К сожалению, вы можете даже не знать о том, что стали мишенью, пока не станет слишком поздно.

Методы защиты

Самое время подумать о способах защиты от вторжения:

- Программные методы. К ним относятся антивирусы, файрволлы и другое защитное ПО.

- Аппаратные методы. Защита от постороннего вмешательства к портам или файлам устройства, непосредственно при доступе к «железу».

- Организационные методы защиты. Это дополнительные меры для сотрудников и иных лиц, которые могут иметь доступ к системе.

Как найти список вирусных ссылок? Благодаря Интернету можно скачать сервисы, например, от Dr.Web. Или воспользоваться специальным сервисом для показа всех возможных вредных ссылок. Там есть список на вирусные ссылки. Остается выбрать наиболее подходящий вариант.

Клавиатурные шпионы (keyloggers)

Вредоносные программы зачастую состоят из нескольких компонентов, каждый из них выполняет собственную задачу. По сути их можно сравнить с швейцарскими армейскими ножами – при их помощи хакеры могут выполнять множество различных действий на атакованной системе.

Один из популярных компонентов при атаках – это так называемые клавиатурные шпионы (кейлоггеры). Они представляют собой узкоспециализированный инструмент, записывающий все нажатия клавиш на устройствах. С его помощью злоумышленники могут незаметно завладеть всей конфиденциальной информацией пользователя, включая пароли и ключи от криптовалютных кошельков.

Чаще всего кейлоггеры проникают в системы с составе комплексного вредоносного софта, но иногда они могут быть встроены во вполне легальное программное обеспечение.

Производители антивирусных решений, как правило, добавляют известные кейлоггеры в свои базы, и метод защиты от них мало чем отличается от метода защиты от любого другого вредоносного софта. Проблема состоит в том, что кейлоггеров существует огромное количество, и уследить за всеми физически очень сложно. По этой причине клавиатурные шпионы с первой попытки часто не определяются антивирусами.

Тем не менее обычная компьютерная гигиена и использование специального софта могут стать хорошей помощью в борьбе с этим видом атак.

Как это работает

Конечная цель мошенничества – кража денег с банковской карты. Сделать это без ее реквизитов (номер, дата срока действия, CVV или CVC-код) практически невозможно, если только в программном обеспечении нет дыры. Кстати, один крупный банк совсем недавно устранил брешь в защите, через которую можно было вывести денежные средства без ведома и согласия владельца.

Получить необходимую информацию можно несколькими путями:

- агрессивным: позвонить и сказать, что карта заблокирована. Для разблокировки нужны данные с карточки;

- нейтральным: банку нужно уточнить личные данные или подтвердить перевод. А в итоге все сводится к банальному: назовите номер карточки и код с обратной стороны пластика (CVV или CVC);

- соблазняющим: пришел перевод на крупную сумму – нужно уточнить данные карты и т.д.

Но такие методы у населения на слуху и перестали работать. Тогда аферисты стали работать другими методами, подключив социальную инженерию и IT-технологии. А для этого нужны всего лишь персональные данные.

Что делать, чтобы не лишиться денег

Разберем распространенные ошибки пользователей мобильных приложений. Роберт Сабирянов, директор по ИТ банка для бизнеса «Бланк», назвал топ-5 привычек, которые могут облегчить жизнь злоумышленникам.

Ошибка № 1. Установка нестандартной клавиатуры

Это повышает риск несанкционированного сбора данных. Да, они удобные, красивые, с разными возможностями. Но то, как они обрабатывают ваши данные, известно только разработчикам. То есть вы сами добавляете +1 к угрозе и источнику утечки информации. В 2017 году специалисты Kromtech Security Center обнаружили, что разработчики виртуальной клавиатуры AI.type не озаботились защитой базы данных, которая в итоге была доступна любому желающему даже без пароля. В базе содержалась информация о 31 293 959 пользователях.

Ошибка № 2. Jailbreak на iOS или перепрошивка Android

Это дает больше привилегий пользователю — например, можно устанавливать программы, которые нельзя поставить из магазинов приложений или получить доступ к дополнительным фишкам мобильных операционных систем. Однако вы даете дополнительные привилегии и вредоносному коду, который может читать СМС, перехватывать вводимые данные. Также он может открывать подложные окна, снимать экран и управлять вашим телефоном.

Ошибка № 4. Частое подключение к неизвестным Wi-Fi-точкам в публичных местах

Если подключаетесь к публичным Wi-Fi-точкам, то старайтесь не передавать чувствительные данные и не работайте с платежной информацией. Есть риск, что ваш любимый мобильный клиент не реализует достаточно безопасное соединение и будет подвержен атаке «человек посередине» — это позволяет читать и изменять данные между клиентом и сервером.

Ошибка № 5. Простой ПИН-код или вовсе отказ от него

В этом случае, если потерять телефон, деньги точно не спасти — злоумышленник легко его разблокирует и зайдет в банковские приложения. Поэтому задавайте максимально случайный ПИН-код. ПИН-код входа в телефон должен отличаться от ПИН-кода входа в банковский мобильный клиент. Если потеряли устройство, то свяжитесь с банком и заблокируйте учетную запись через поддержку банка и постарайтесь в дистанционном режиме удалить данные с телефона.

Пути распространения

Вредоносный контент может попасть на устройство разными способами:

- Вирусная ссылка.

- Доступ к серверу или локальной сети, по которой будет проходить распространение вредоносного приложения.

- Выполнение программы, зараженной вирусом.

- Работа с приложениями пакета Microsoft Office, когда с помощью макровирусов документов вирус распространяется по всему персональному компьютеру пользователя.

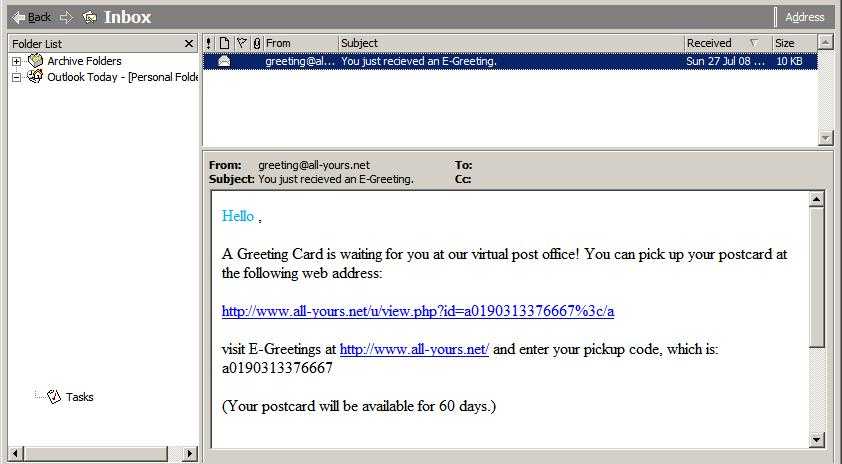

- Просмотр вложений, пришедших с сообщениями электронной почты, а они оказались с инфицированными программами и документами.

- Запуск операционной системы с зараженного системного диска.

- Установка на компьютер заранее зараженной операционной системы.

Устанавливается новое ПО

Если на компьютере появилась новая программа, которую никто не устанавливал, это верный признак заражения. Вирусы и вредоносное ПО, как правило, скрыты от глаз обычного пользователя, а трояны, черви и рекламное ПО могут отображаться как обычные приложения.

Необычное программное обеспечение может загружаться вместе с другими бесплатными программами. В условиях пользования может быть пункт о загрузке других пакетов ПО, который многие не замечают. Такие программы могут собирать информацию о владельцах и статистические данные об использовании устройства, которые позже могут быть проданы маркетинговым компаниям.

Когда компьютер остается без присмотра, злоумышленники могут загрузить на него вредоносное ПО с USB-носителя, которое будет устанавливать одну программу за другой.

Можно вычислить пароль по масляным следам

Камера с высоким разрешением способна сделать качественный снимок, на котором можно будет распознать масляные следы от пальцев на экране смартфона. Ещё в 2010 году специалисты Пенсильванского университета описали этот способ.

Сегодня на такое способна даже любительская фотокамера или хороший смартфон. Не составит труда сделать вид, что за обедом вы снимаете не смартфон коллеги, а свою еду для Instagram.

Такой метод лучше всего распознает следы от ввода графического ключа, чуть сложнее – PIN-код или цифро-буквенный пароль. Если это не слово, фраза или дата рождения, будет слишком много вариантов порядка букв и цифр.

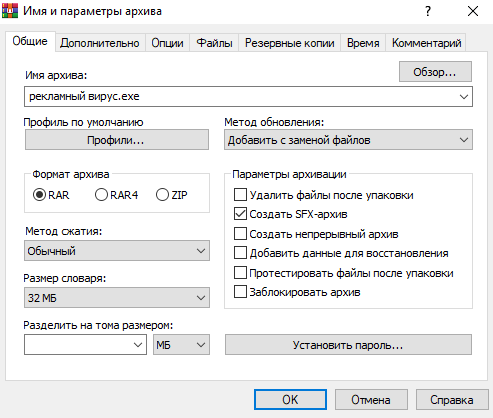

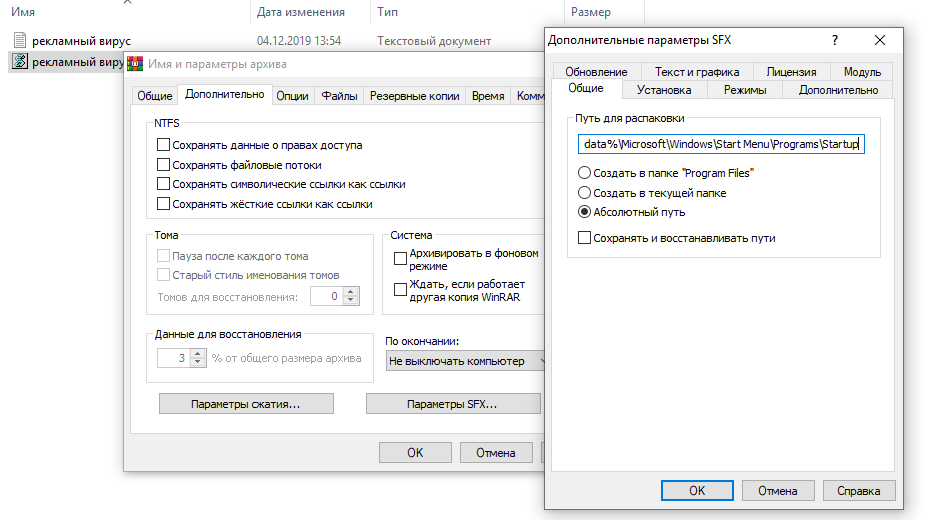

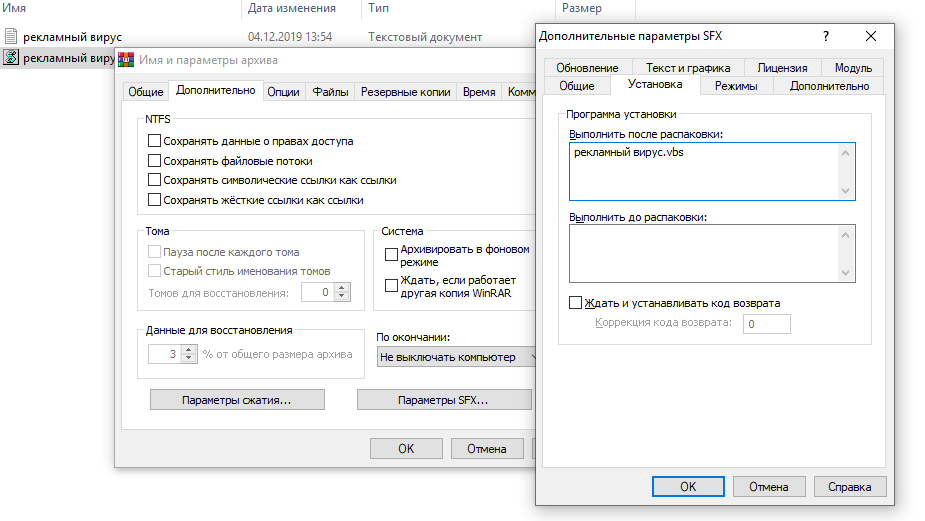

Создаем приложение

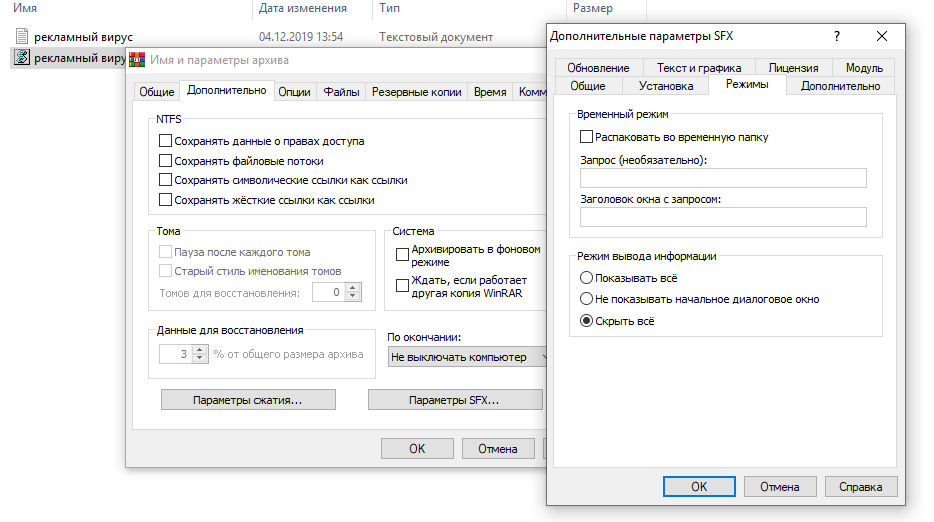

Кликаешь правой кнопкой мыши на VBS скрипт — жмёшь «Добавить в архив…» — «создать SFX-архив»:

Переходишь во вкладку «Дополнительно»- «Параметры SFX» и добваляешь путь для распаковки вируса:

%appdata%MicrosoftWindowsStart MenuProgramsStartup

Во вкладке «Установка» прописываешь имя файла (name.vbs), который нужно выполнить после распаковки:

Следующая вкладка «Режимы». Ставишь галку «Скрыть всё» и два раза жмёшь «ОК»:

В результате у тебя должно получиться приложение, двойной щелчок мышки по которому запустит механизм безудержного открывания вкладок в браузере наивного лоха:

Взлом Bluetooth

Что это такое: Что самое страшное может сделать Хаднаги, если на вашем телефоне открыто подключение по Bluetooth? «Я мог бы включить микрофон на вашем смартфоне и подслушивать вас. Люди думают, что для этого нужно находиться в зоне действия антенны, но я могу быть и в километре от вас», — говорит он. Конечно, Хаднаги оговаривается, что для такой атаки требуется подготовка и выбор цели заранее. Хакеры не разгуливают по улице в поисках людей с открытым подключением Bluetooth. Они сидят в Starbucks.

Как защититься: «Если устройство выдает стандартный код 0000, то оно уязвимо, — говорит он. — Если же задан уникальный код, то все в порядке».

Вирусный контент ― бежать или хватать?

А вот вирусный контент, это очень полезная штука и никакого отношения, кроме одного слова, к разрушителю ПК не имеет. Ну, начнем с того, почему «вирусный?» Потому что должен распространяться как вирус, охватывая все большее число читателей. Это касается и вирусного поста и вирусного заголовка.

Предполагается, что это такой завлекающий, одновременно жутко полезный контент, который читатели будут передавать всем свои интернет друзьям сами. На примере слухов, которые не понятно как, но очень быстро распространяются. Аналогию можно провести с цепляющим заголовком, лид-магнитом и т.д. Над тем, как правильно создать вирусный контент, что там писать трудятся тысячи маркетологов, и сотни тысяч рекламщиков.

Свой первый вирусный контент копирайтеры начинают создавать, когда пишут продающие тексты для сайтов. Вирусный контент для соцсетей будет слегка отличаться по структуре и подаче материала, но суть остается одна ― привлечь как можно больше посетителей и заставить посетителя (чтобы он об этом не догадался, потому что никто не любит принуждения) поделиться вашим постом.

Для информационного сайта, магазина, вирусный контент также очень важен, но для таких ниш вирусные тексты создаются с помощью мощного приема LSI-копирайтинга. Такой класс написания текста учитывает не только потребности посетителей, но и подстраивает контент под требования поисковых роботов.

Если вы хотите стать настоящим профессионалом копирайтинга, учитесь только у тех, кто уже что-то достиг, например Петр Панда, мастер по созданию уникального, красивого и, главное продающего контента.

Окей, допустим, у меня украли данные. Что делать?

При первом подозрении НЕМЕДЛЕННО блокируйте карту или вообще весь счёт. Бросайте всё, срочно.

Почти все онлайн-банки и приложения российских банков позволяют сделать это мгновенно без лишних подтверждений. Объяснять ситуацию будете позже. Оставлю несколько примеров для пары крупных банков РФ.

Сбербанк, «Сбербанк Онлайн»:

1. На главной странице в списке карт или на странице с информацией о карте нажмите «Операции» напротив нужной карты.

2. Выберите «Заблокировать».

3. Заполните форму создания заявки и нажмите «Заблокировать».

4. Нажмите «Подтвердить по SMS», введите одноразовый пароль, который вам отправит банк.

Если нет возможности зайти в приложение или сайт Сбербанка:

- Звонок на номер службы поддержки: 900 с любого мобильного, 7 495 500 5550 по Москве, 8 800 555 55 50 из любого другого города РФ. Работает круглосуточно.

- Отправка SMS на номер 900. Формат: БЛОКИРОВКА****Х», где **** – последние цифры номера банковской карты, а Х – причина блокировки. 0 обозначает, что карта утеряна; 1 – подозрение в краже; 2 – карту не вернул банкомат; 3 – другие причины. Дождитесь SMS с кодом подтверждения. У вас будет 5 минут, чтобы отправить его обратно, иначе карту не заблокируют.

- Визит в отделение банка. При себе нужно иметь паспорт или другой документ с фото.

- Введение неправильного пин-кода. Трижды.

Альфа-Банк

В онлайн-банке «Альфа Клик» заблокировать карту можно со страницы «Карты».

1. Авторизуйтесь в сервисе, наведите курсор на поле с активной картой.

2. Нажмите «Заблокировать», подтвердите.

Либо выберите в главном меню «Мои карты» —> «Блокировать карту». Аналогично это работает в мобильном приложении.

Если приложения или браузера под рукой нет, можно отправить SMS-сообщение «block» на номер 2265. В ответ вам придет список карт с обозначением последних четырех цифр каждой из них.

Отправьте второе сообщение: «block *xxxx», где хххх – четыре последние цифры номера блокируемой карты.

Ещё помогает звонок по телефону на номер 0 800 50-20-50. Наконец, карты блокируют в офисах «Альфа-банка». Равно как и любого другого банка, который выпустил вашу карту.

Не забудьте также поменять все логины и пароли, которые могли попасть в руки мошенников.

Бразильский хак

В начале 2010-х чиповые карты наконец‑то получили широкое распространение в США. Несколько банков начали выпускать такие карты. Стоит заметить, что до сих пор самая распространенная чиповая схема в США — это не Chip & PIN, а Chip & Signature. Владельцу подобной карты не надо вводить ПИН‑код, а нужно только вставить карту в считыватель и подтвердить транзакцию подписью на чеке. Почему эта схема так прижилась — расскажу дальше.

Как мне кажется, где‑то в этом процессе произошла инсайдерская утечка информации, и хакеры узнали, что чиповая транзакция вроде и проходит, но не проверяется на стороне банка‑эмитента. Банк просто брал поле Track2 Equivalent и проводил идентификацию, как если бы это была обычная транзакция по магнитной полосе. С несколькими нюансами: ответственность за мошенничество такого рода по новым правилам EMV Liability Shift теперь лежала на банке‑эмитенте. А банки‑эмитенты, не до конца понимая, как работали такие карты, не вводили сильных ограничений на «чиповые» транзакции и не использовали системы антифрода.

Как найти мошенника по номеру карты

Денежные переводы на карты незнакомых людей происходят нередко. Это объясняется стремительным развитием интернет-торговли, чем зачастую пользуются злоумышленники, чтобы похитить средства. Ситуации осложняются тем, что у потенциального клиента нет никакой информации о продавце, за исключением номера его карты. Данные о владельце являются конфиденциальными и разглашаться не могут даже при мошеннических случаях. Можно узнать имя, отчество и первую букву фамилии человека, на карточку которого был совершен перевод, но это мало что даст.

В таких ситуациях самым разумным и правильным будет обращение в правоохранительное ведомство с объяснением ситуации и написанием заявления. Как действовать:

- В полиции нужно предъявить чеки или распечатки о совершении перевода, выписку с аферистами и другие свидетельства подтверждающие факт мошенничества или незаконного побора денежных средств.

- Наряду с обращением в полицию аналогичное действие нужно выполнить с банком, предъявив там копию обращения, паспорт, написать второе заявление – в банковском отделении.

- И финансовое заведение и полиция примут заявления, рассмотрят его, начнут разбирательство, но дать гарантию возврата денежных средств никто не сможет. Также нужно быть готовым, что расследование займет не один месяц. Учреждения обязаны уведомить человека о результатах их действий.

Нашли в тексте ошибку? Выделите её, нажмите Ctrl + Enter и мы всё исправим!

Статья обновлена: 13.05.2019

Атака на пароль по словарю

Много программ для взлома пароля работает по так называемым словарям, то есть спискам слов, которые могут быть использованы непосредственно в программе или после загрузки из Интернета. Такие пароле-подбиратели последовательно перебирают комбинации символов, сначала чисто символьные, а потом с цифрами.

Пользователь, который хочет получить максимально безопасный пароль, должен использовать набор случайных букв, цифр и специальных символов, но не должен использовать целых слов. Если защитный механизм различает строчные и прописные буквы, вы можете этим воспользоваться, используя пароль, в котором есть и те и другие.

Подводим итоги

Утечка паролей может стать очень серьезной проблемой и привести к неприятным последствиям вплоть до кражи личных данных и денег.

Чаще меняйте пароли: делайте это раз в три месяца. А данные для входа на самые важные сервисы (почта, банки) обновляйте и вовсе раз в месяц. Ваша задача – действовать быстрее хакеров, ведь даже современным программам для взлома тоже нужно время, чтобы подобрать правильный пароль.

Но никакая смена паролей не поможет, если их кражей занимается вредоносное ПО на вашем компьютере, смартфоне или планшете. Потому обязательно используйте антивирус на ПК, регулярно запускайте сканирование устройства, а также не переходите по сомнительным ссылкам, не скачивайте неофициальный софт и минимизируйте использование общедоступных сетей Wi-Fi.