Каким образом вирус заражает компьютер через интернет?

В интернете на различных ресурсах блуждают миллионы вирусов. Каждый день появляются всё новые и новые виды. Их создают обычные люди, точнее необычно умные и крайне вредные, но всё же люди, а не роботы. Кто-то делает это с целью вымогательства денег или получения прибыли, кто-то ради спортивного интереса, чтобы войти в историю, кто-то просто злодей от природы и хочет навредить всему человечеству.

Рассмотрим, как происходит заражение компьютерным вирусом, какими путями вы можете получить вирус на свой компьютер.

1. Вредоносные сайты

Однако чтобы написать такую программу, которая будет запускать себя с браузера, очень сложно, поэтому чаще всего вредоносными являются не сами сайты, а программы на них, которые вы можете случайно или намеренно скачать и открыть на своём компьютере. Часто такие программы маскируются под ссылки, картинки, файлы-вложения или какие-то другие знакомые программы. Например, вы ищите книжку, нажимаете на “скачать” и скачиваете не doc, txt, pdf или что-то похожее, а exe, com или вообще файл с каким-то непонятным расширением (скорее всего такой файл заражен вирусом)

Не обратив на это внимание, вы открываете файл на своём компьютере и своими руками запускаете вирус. Либо вы скачивате искомый файл, а параллельно с ним закачивается и вредоносная программа, которую вы даже не заметили

2. Электронная почта

Рассыльщики таких писем хорошо разбираются в психологии масс и поэтому пишут такие темы и тексты писем, что очень сложно устоять и не открыть их и не выполнить указания. Например, “с вашего счёта списано 5673 р.”, или “счёт к оплате за вашу покупку”, или “добро пожаловать в аккаунт”, или “вы зарегистрировались на портале”, или “транзакция №34598657 выполнена. Ваш счёт пополнен” и т.п.

Темы писем из папки «Спам»

Недавно мне, например, приходили письма от Мегафона о том, что мне на счёт зачислены какие-то деньги. Я написала письмо в поддержку Мегафона с вопросом, что это. Мне ответили, что это не они отправляли и что это мошенники, не открывайте их письма и вложения в них.

Письмо с вирусом от «Мегафон»

Пример сайта, где можно скачать вирусы-взломщики

3. Вредоносное программное обеспечение

Вирус — программа — компьютер. Вы скачиваете из интернета необходимое вам ПО, которое заражено вирусом. Чаще всего это касается бесплатных программ на неофициальных сайтах. Например, программа для просмотра видео, для скачивания музыки из вконтакте, для архивирования, монтажа, спам-рассылки и т.п. Здесь как и с любым непроверенным файлом, скачанным с плохого сайта: вы скачиваете одно, а запускаете параллельно какое-то другое вредоносное ПО.

Однако вирусы могут содержаться и в официальном программном обеспечении и обновлениях, которые ваш компьютер скачивает автоматически и устанавливает без вашего ведома. Такое происходит не часто, но зато очень массово. Например, предположительно так распространялся известный вирус-вымогатель “Petya”: им было заражено обновление для бухгалтерской программы M.E.Doc.

4. Соцсети

Здесь сразу 2 варианта: через личные сообщения и через установку приложений. Неизвестный вам человек (или известный, но взломанный) пишет вам интригующее личное сообщение. Там ссылка или даже вложение. Вы переходите или скачиваете, запускаете и всё по сценарию как с электронными письмами и вредоносными сайтами.

Другой вариант — вы устанавливаете какое-нибудь полулегальное приложение, типа “посмотреть, кто заходил на твою страничку”, или “скачивать музыку бесплатно”, или “открыть закрытый список друзей друга”, и тем самым закачиваете себе и вирус. Правда, в соцсетях чаще всё-таки не вирусы рассылают, а всеми способами пытаются украсить ваш пароль и захватить ваш аккаунт, чтобы делать вредоносные рассылки вашим друзьям.

Как обойти реестр запрещенных сайтов, заблокированных по IP

Способов обойти подобную блокировку не мало, и заключаются они в том, что если нам не дают напрямую подключиться к какому-то серверу (сайту), то мы сделаем это, используя промежуточный сервер, с которого доступ к этому сайту разрешен. Это становится возможным потому, как эти промежуточные сервера расположены, как правило, вне прямой юрисдикции РФ, т.е. за пределами страны, и наши законы не могут влиять на маршрутизацию и доступ к каким-то ресурсам через эти сервера. Схематически это может выглядеть примерно так:

Так вот об этих промежуточных серверах мы и поговорим. Самым простым (но не рекомендуемым) способом обойти черные списки сайтов, является использование онлайн-анонимайзеров.

Виды противовирусных средств

При всем разнообразии вирусов выбор препаратов, имеющих доказанную эффективность, относительно невелик. Одни из них стимулируют собственный иммунитет пациента. Другие действуют по принципу антител, не давая инфекции проникнуть в клетку. Третьи блокируют вирус на определенном этапе его жизненного цикла. По целенаправленности выделяют следующие лекарства:

- противогриппозные;

- противогерпетические;

- противоцитомегаловирусные;

- антиретровирусные (против ВИЧ-инфекции);

- препараты с расширенным спектром действия (интерфероны, ламивудин, рибавирин).

По способам воздействия на вирусную инфекцию препараты делят на большие группы местного и системного действия⁶.

- Химиопрепараты — наиболее изученные и распространенные. Подавляют этапы размножения вируса, не влияя значительно на сами клетки.

- Интерфероны — отличаются универсальностью, широким действием и максимальной безопасностью для организма.

- Индукторы синтеза интерферона — стимулируют образование в организме интерферона, обладают широким спектром действия.

- Иммуномодуляторы — улучшают недостаточные функции иммуноцитов (клеток иммунной системы).

Всемирная организация здравоохранения выделяет только противогерпетические, антиретровирусные, средства от гепатитов и другие средства, к которым относит рибавирин, валганцикловир³.

Противовирусных препаратов в аптеках достаточно, но не все они эффективны. Не увлекайтесь самолечением! Фото: alfexe / Depositphotos

Кто и зачем заражает сайты вирусами?

Мы не будем рассматривать случаи взлома каких-то крупных порталов или соц.сетей. Поговорим об обычных сайтах, принадлежащих салонам красоты, юридическим компаниям, строительным фирмам и тому подобных. Кому нужно заражать их?

Чаще всего владельцы небольших сайтов грешат на конкурентов — мол, те решили насолить им и заразили их сайт. Но в 99,99% случаев это не так. Слишком сложно и дорого заказывать взлом одного конкретного сайта. Сайты заражают тысячами одновременно и делают это люди, которые зарабатывают на распространении вирусов, рекламе, размещении ссылок.

Т.е., если вкратце, выглядеть это может примерно так. Есть человек, который получил скрытый доступ к тысячам завирусованных компьютеров (он мог купить эту сеть у другого хакера, либо создать ее самостоятельно с помощью различных ухищрений). Затем с зараженных компьютеров воруются пароли и логины доступа к панелям управления веб-ресурсами. Эти данные передаются в специальную программу, которая массово взламывает все сайты, пароли от которых у нее есть. Их может быть сотни, тысячи, десятки тысяч. На сайты загружается вредоносный код и модифицирует файлы. Теперь у хакера есть огромная сетка взломанных сайтов, которые находятся полностью под его управлением (пока владельцы не заметят и не удалят вирусы). Ну а дальше:

- Он может разместить на взломанных сайтах какой-нибудь вирус, который будет заражать компьютеры посетителей

- Либо вирус, который будет воровать деньги с карточек, блокировать телефоны и компьютеры

- Либо, что очень часто бывает — вирус будет воровать аккаунты в соц.сетях (наверняка, у вас были случаи, когда какой-нибудь знакомый, с которым вы не общались десять лет, пишет вам в соцсети и просит деньги взаймы, а потом выясняется, что его взломали — вот это как раз тот случай).

- Или же хакер может разместить на зараженных сайтах рекламу какой-нибудь ерунды и получать за это деньги

- Либо он может рекламировать свои сайты через размещение ссылок в сетке зараженных ресурсов

- Либо он может продать эту сетку зараженных сайтов другому такому же хакеру, которому лень самому взламывать сайты, но сетка нужна.

- Есть еще куча других вариантов. Была бы сетка зараженных сайтов, а уж как ее использовать — всегда можно придумать.

Что такое фишинг?

Фишинг — это набор методик, которые используют злоумышленники, чтобы стащить личную информацию, какой-нибудь логин с паролем или данные кредитных карточек. Эти техники отличаются от других вариантов взлома подходом к взаимодействию с жертвой. Внедрение вирусов или DOS-атака зачастую направлены на программное обеспечение. Фишинг же завязан на контакте с живым человеком, который, в силу отсутствия навыков работы с компьютером или банальной наивности, сам подставится под хакера и выдаст ему что-то конфиденциальное.

Этимология термина

В английском языке это немного искаженное слово Fishing (пишется как Phishing), что переводится как «рыбалка». Ну и название тем самым обосновано. Фишинг — это своего рода рыбалка, где надо придумать для жертвы наименее подозрительную и наиболее заманчивую наживку. Дождаться, когда она клюнет. А после этого подсечь, чтобы рыбка не сорвалась. Только все это, используя реверсную инженерию вкупе с компьютерными технологиями.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Что можно найти на сайтах для создателей вирусов?

Желающим попробовать себя в деле написания вирусов доступны сотни специализированных программ – все их можно скачать со специальных ресурсов в Сети. Но стоит помнить об опасности! Создать вирус может даже начинающий программист (для этого доступно много элементов, собрать которые в действующую систему так же просто, как объединить детали детского конструктора), а вред может быть нанесен значительный. Но в «вирусостроительных» комплектах также могут быть спрятаны вредоносные элементы! Особенно опасен в этом плане ресурс www.freewebs.com/green-hell. Здесь чуть ли не в каждом файле, предназначенном для скачивания, содержится вредоносная программа, которая открывает путь для других вредителей.

Отдельные программы

В этом разделе вы найдете специальные программы, которые предназначены для комфортного и безопасного просмотра сайтов. Любых сайтов.

- TOR. Надежный, технологичный и очень действенный способ полного решения всех вопросов, связанных с безопасностью, приватностью и доступом к сайтам. В его рамках разработан специальный браузер (Windows, Linux, MacOS), который прост в настройке и готов к работе практически сразу после установки.

- PirateBrowser. Еще один вариант использования технологии Tor. Хотя изначально создавался для беспрепятственного доступа к торрентам, эта программа с легкостью справляется и с нашими проблемами.

-

Hotspot Shield. Самое полное (Windows, Mac, Andro >

carol.anne/Shutterstock

Источники

- Вирусология. Методические материалы: Учеб. метод. пособие для студ. биол. фак. / Авторы-сост. Е. В. Глинская, Е. С. Тучина, С. В. Петров. — Саратов. — 2013.

- Механизмы передачи возбудителей и эколого-эпидемиологическая классификация инфекционных и паразитарных болезней человека. / В. И. Сергевнин. — Эпидемиология и вакцинопрофилактика. — №2(63). — 2012.

- Примерный перечень основных лекарственных средств. 21-й перечень, 2019 г. —Копенгаген: Европейское региональное бюро ВОЗ, 2020.

- Самощенкова И.Ф., Гаранкина Р.Ю., Бобкова Е.А., Омельченко А.А. Изучение ассортимента противовирусных лекарственных препаратов с углубленным товароведческим анализом препарата Нормомед // Вестник Северо-восточного федерального университета им. М.К. Амосова. Серия «Медицинские науки». — 2021. — № 1 (22). — С. 41-51.

- Тельнова Е.А., Щепин В.О., Загоруйченко А.А. Противовирусные препараты: от создания до нашего времени // Бюллетень Национального научно-исследовательского института общественного здоровья им. Н.А. Семашко. — 2020. — № 4. — С. 108-119.

- Шестакова И.В. Противовирусные препараты // Инфекционные болезни: новости, мнения, обучение. — 2015. — № 1. — С. 77-86.

Удалить аккаунты в соцсетях

Не у всех пользователей есть возможность избавиться от аккаунта в Facebook: это может как вызвать ощущение оторванности от мира, так и помешать работе с отдельными сервисами, которые требуют авторизации через профиль соцсети. Впрочем, для этих целей можно создать подставной аккаунт с именем и электронным адресом, которые больше ни для чего не используются. Выйти из-под колпака Facebook сложнее с учётом того, что она владеет сервисами Messenger, Instagram и WhatsApp. Не помешает установить и один из упомянутых блокировщиков трекеров, так как соцсеть отслеживает даже пользователей, не владеющих аккаунтом Facebook, при помощи различных цифровых элементов, которые разместила на множестве популярных сайтов.

Удалив профили из наиболее массовых соцсетей, можно значительно снизить возможность отслеживания и кражи персональной информации без ведома пользователя. Если без общения в соцсетях обойтись невозможно, следует хотя бы заглянуть в настройки и максимально ограничить доступ к персональной информации, а также удалить все неиспользуемые приложения из подключённых к профилю.

Использовать мессенджеры со сквозным шифрованием данных

Пользователь, друзья которого предпочитают мессенджеры без сквозного шифрования, вряд ли станет из-за этого ограничивать свой круг общения — а значит, ему также придётся поставить под угрозу приватность своих данных. Этим пользуется Facebook: например, Messenger запрашивает постоянный доступ к списку телефонных контактов пользователей, намекая, что иначе они не смогут с ними связаться.

End-to-end шифрование — способ передачи данных, при котором доступ к сообщениям имеют только участвующие в общении пользователи, и используется, например, в WhatsApp и Telegram. Но даже их пользователям нужно внимательно читать касающиеся конфиденциальности обновления, чтобы не скомпрометировать личную информацию.

Как получить удаленный доступ к рабочей почте, если ваша компания не хочет разоряться на КПК

Проблема: Всем, у кого нет КПК, знакомо это чувство: вы пошли в ресторан пообедать или выпить пива после работы, и вот все полезли в карманы за своими КПК, и только вы в одиночестве вынуждены покачивать в руке стакан.

Обходной маневр: Вы тоже можете поддерживать связь с рабочей почтой, используя различные мобильные устройства. Просто настройте свою рабочую почту так, чтобы письма пересылались вам на личный электронный адрес.

В Microsoft Outlook вы можете сделать это, нажав на правую кнопку мыши при работе с любым письмом, выбрав «Создать правило» и попросив пересылать вам все письма на другой адрес. Потом настройте свой мобильный телефон так, чтобы проверять с его помощью электронную почту, следуя инструкциям от своего провайдера (это та компания, которая посылает вам счета за телефон).

Риск: Теперь хакеры могут взломать не только ваш компьютер, но и ваш телефон.

Как защитить себя: Существует «правильный» способ получить доступ к рабочей почте с помощью различных персональных мобильных устройств, взяв пароль и другую информацию в отделе IT.

Чем опасен вредоносный код для сайта

Если ваш ресурс имеет вредоносный код, «Яндекс» и Google определят это и занесут его в специальную базу. Из-за этого трафик вашего сайта существенно уменьшится. А пользователи Google Chrome и вовсе не смогут зайти на него. Браузер Firefox также может запретить доступ к порталу, если получит информацию о заражении через службу мониторинга.

Если злоумышленники делают с вашей площадки массовую рассылку, то будьте готовы столкнуться со следующими неприятностями:

- Организация, предоставляющая вам хостинг, запретит к нему доступ и отключит веб-ресурс.

- Почтовые письма и рассылка, которую действительно осуществляете вы, будут автоматически определяться как спам и ваши клиенты не смогут получать важные уведомления.

Основные профилактические меры

Чтобы не заболеть кишечной инфекцией, стоит придерживаться элементарных правил гигиены:

- Часто мыть руки, особенно после улицы и туалета.

- Кипятить питьевую воду или очищать ее иными способами.

- Во время купания в водоемах стараться не открывать рот.

- Хорошо мыть фрукты и овощи, а затем обдавать их кипятком.

Ротавирусная инфекция диагностируется очень часто как у детей, так и у взрослых. При вовремя начатом лечении она не дает осложнений и бесследно проходит за несколько дней

Очень важно организовать заболевшему человеку хороший питьевой режим, чтобы восполнить потерянную жидкость

Как работает фишинг?

Как и ловля рыбы, интернет-фишинг подразумевает несколько вариантов взаимодействия со своей добычей.

«Официальные» электронные письма

Начнем с методики, которую не так-то просто распознать даже умеренному параноику. Как это работает: вам приходит письмо якобы от Apple, Google, Ozon или любой другой крупной компании, чьими услугами вы пользуетесь. В письме есть всякие логотипы, адреса, да и название ящика вроде тоже официальное. Но просьба странная. Просят либо отправить свой логин с паролем, либо пройти по какой-нибудь подозрительной ссылке для подтверждения учетной записи (еще иногда приписывают, что скоро ее удалят, если этого не сделать). Жертва не видит угрозы, доверяет крупному бизнесу и попадается на эту уловку. В итоге или «сливает» злоумышленникам персональные данные для входа в условный Apple ID, или скачивает на компьютер вирус собственными руками.

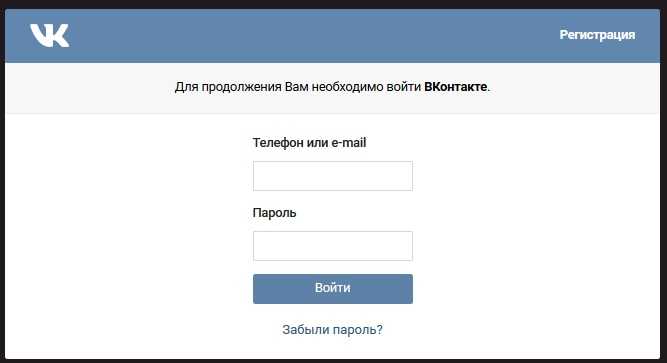

Подставные сайты

Что-то в духе тех же писем, только в ход идут веб-сайты. Сразу отмечу, что подставные сайты редко пробираются в выдачу поисковиков на адекватные позиции, и встретить их там непросто. А вот ошибиться при вводе адреса сайта вручную или наткнуться на фальшивку в мессенджере или почтовом клиенте можно.

Зачастую ссылка выглядит как официальная. Ну, может, домен другой или один символ отсутствует

Кто станет на такое обращать внимание, верно? Страница тоже выглядит привычно, без изысков. Есть поле для ввода логина и пароля

Только это форма отправки логина и пароля злоумышленникам.

А еще там может быть форма для ввода платежной информации. Тоже вполне стандартная. Даже и не подумаешь, что пытаются обмануть. Но это поле никак не связано с платежными системами и банками. Только с преступниками, решившими на вас поживиться. Такое крайне нередко встречается на торговых площадках в духе Авито и Юлы. Люди кидают ссылку якобы на официальный портал для оплаты отправки вещи, а там ловушка.

А еще там может быть форма для ввода платежной информации. Тоже вполне стандартная. Даже и не подумаешь, что пытаются обмануть. Но это поле никак не связано с платежными системами и банками. Только с преступниками, решившими на вас поживиться. Такое крайне нередко встречается на торговых площадках в духе Авито и Юлы. Люди кидают ссылку якобы на официальный портал для оплаты отправки вещи, а там ловушка.

Провокационные электронные письма

И снова о письмах, но на этот раз несколько об иных. Выглядят они как типичный обман, ставящий читающего в эмоциональные условия, которые заставят его совершить необдуманное действие. Предоставить взломщику доступ личными данным или заплатить внушительную сумму.

Письмо может выглядеть как послание от некоего нигерийского баристера, обнаружевшего в Уругвае человека с вашей фамилией, а у того на счету миллионы долларов, которые надо передать родственникам. Родственника нет, поэтому он хочет все перевести вам. Только надо сначала выйти на связь и сделать дополнительную оплату.

Еще бывают варианты, когда от злоумышленника приходит письмо, в котором он заявляет, что подключился к веб-камере жертвы и записал видео, как та развлекается, посещая сайты для взрослых. Вместе с тем требует в среднем около 500 долларов в биткоинах.

И таких писем может быть много. Кто-то предлагает деньги. Кто-то лотереи. Вместо писем иногда попадается баннеры, в которых пишется примерно то же самое. Схемы идентичные. Во всех случаях преступник пытается надавить на самое больное. Либо опозорить, либо озолотить. Трудно отказаться, да?

Метод обмана стары, как сам интернет, но даже в 2020 году такие письма приходят с завидной регулярностью большому количеству людей, независимо от посещаемых страниц и ресурсов, на которых эти люди регистрируются.

Телефонный фишинг

Почти то же самое, что и письма от официальных представителей, только голосом по телефону. Пожалуй, самое распространенное на текущий момент явление — звонки от сотрудников банка. Вам звонит персона, представляется банковским рабочим и говорит, что прямо сейчас, в эту самую секунду, кто-то списывает с вашего счета деньги. Жертва в растерянности не совсем понимает, какие деньги и за что списывают. «Сотрудник банка» заявляет, что готов все вернуть обратно, только вот надо назвать номер карты и другие клиентские данные. А потом код из СМС. На кону деньги. Возможно, последние, ну что еще делать? Люди говорят и остаются ни с чем.

Гораздо проще, когда мошенники ошибаются и говорят о суммах, которых на счету нет. Или вовсе представляются сотрудниками банков, в которых человек не держит счетов. Но если попадут, то шансов на успех довольно много. Доверчивых хватает.

Как выбрать нужный нам прокси-сервер?

Так как наша сегодняшняя цель «Как обойти блокировку запрещенных сайтов», то российские прокси нас не интересуют, выбираем иностранные. Смотрим на параметр «Скорость » – чем он ниже, тем лучше. На графу анонимность, в сегодняшнем контексте мы смотреть не будем. Мы ведь хотим попасть на неправомерно заблокированный сайт, на котором никакой противозаконной информации нет, и, следовательно, нам тоже скрывать особенно нечего. В общем, на скриншоте (прокси-лист с сайта HideMe.ru) я выделил наиболее подходящие прокси:

Про прокси пока все. Повторюсь, эта тема очень обширная, и я к ней еще буду возвращаться. Скажу лишь еще, то что также существуют расширения для браузеров, для быстрой смены прокси; программы прокси-чекеры, которые проверяют списки прокси на дееспособность; программы, которые способны строить целые цепочки проксей (например, JAP) и пр. Вообще, проксями (тем более элитными и цепочками) в основном пользуются для различных противоправных действий в сети, киберприступники и всяческие политически неугодные люди (типа оппозиционеров, которые хотят остаться анонимными).

Что такое вредоносный код

Вредоносный код наносит непоправимый вред ПК, поэтому программы с его использованием считаются противозаконными. От вредоносного следует отличать ошибочный код. Последствия, конечно, будут схожими, но в последнем случае нет злого умысла, так как ошибка в коде была допущена случайно. Если это повлечет за собой правовую ответственность, то будет квалифицировано как причинение ущерба по причине некомпетентности.

Такие ошибки могут сделать недостаточно квалифицированные специалисты, поэтому органам власти стоит задуматься над тем, как не допустить распространения программного обеспечения, неумелые манипуляции с которым влекут за собой серьезные последствия для социума. Такие ситуации нередко происходили еще до того, как мир узнал о существовании вредоносного кода.

Вредоносная программа выглядит как некий шифр из букв и символов, прописанных на латинице. За ним скрывается закодированное действие, которое выполняется при атаке на сайт. Например, весь новый контент, который вы создаете для своего ресурса, будет размещаться на другой площадке. Или же на вашем сайте опубликуют исходящие ссылки. Кроме кражи материалов, хакеры могут совершить самые коварные действия. Поэтому вредоносный программный код необходимо найти и ликвидировать.

Какие инфекции относятся к скрытым

Под скрытой инфекцией понимается возбудитель, поселившийся на слизистой поверхности органа (уретре, шейке матки, кишечнике) и паразитирующий за его счёт. Он не может самостоятельно продуцировать белки, необходимые для поддержания жизнедеятельности, поэтому некоторое время ведёт себя тихо и не проявляет симптомов. В 60% случаев носитель инфекции узнаёт о том, что болен, только когда происходит резкое ухудшение самочувствия, и симптомы проявляются бурно и активно.

К скрытым инфекциям относятся:

-

- Хламидиоз: инкубационный период 4 недели. Путь передачи — половой. Ребёнок заражается от матери при родах.

- Трихомониаз: причина №1 возникновения воспалительных процессов в мочеполовой системе.

- Микоплазмауреплазмоз: половой путь и инфекция передаётся от матери ребёнку.

- Токсоплазмоз: половой путь и инфекция передаётся от матери ребёнку.

- Кандидоз: в острой форме мешает зачатию, способствует проникновению других инфекций.

- ВПЧ: является причиной рака шейки матки в 99,9% случаев.

- Цитомегаловирус: часто развивается во время беременности по причине ослабления иммунитета, вызывает патологические изменения в строении плода.

- Гарднереллёз (бактериальный вагиноз): убивает молочнокислые полезные бактерии на поверхности влагалища и создают питательную среду для развития патогенной микрофлоры.

- Пиелонефрит: воспаление почек.

- Бактериурия: наличие бактерий в моче, которых быть не должно, указывает на заболевания мочеполовой системы.

- TORCH-инфекции (неспособные оказать влияние на взрослого, но угрожающие жизни и здоровью плода).

В настоящее время существует 31 возбудитель скрытой инфекции. Каждый из них по-своему опасен.

Группа риска

Человек может всю жизнь быть носителем инфекции, но не знать об этом. Лавинообразное распространение возбудителей провоцируют процессы, происходящие в организме. К ним относятся:

- изменения гормонального фона;

- ослабление иммунитета;

- беременность.

Часто ИППП проявляют себя параллельно с другой болезнью (гриппом, ангиной, воспалением лёгких). Особую опасность они представляют для беременных женщин. Их иммунитет ослаблен присутствием в организме новой жизни, поэтому возбудитель действует в организме беспрепятственно. Наибольшую опасность представляют TORCH-инфекции, получившие аббревиатуру от первых букв латинского написания болезней.

К ним относятся:

- T — toxoplasmosis (токсоплазмоз). Особенно опасно проникновение инфекции в первом триместре беременности. Женщине в таком случае предлагают сделать аборт. На последнем триместре заражение не так опасно.

- O — other, это общие заболевания, передающиеся бытовым и контактным путём (гепатит, микоплазмоз, хламидиоз, уреплазмоз, ветрянка, гонорея).

- R — rubella (краснуха). Если мама малыша переболела краснухой в детстве, у неё уже выработаны антитела. В противном случае есть большая угроза рождения ребёнка с полной глухотой, слепотой и параличом.

- C — citomegalia (цитомегаловирус). Инфекция убивает плод, а также повреждает его головной и спинной мозг. Малыш рождается с глубокой инвалидностью.

- H — herpes (генитальный герпес). Малыш рождается слепым, глухим, с ДЦП, эпилепсией, если не произойдёт выкидыш на ранних сроках.

Все вышеперечисленные заболевания убивают плод либо приводят к врождённым патологиям и уродствам. Проникновение в организм на 2-12 неделе приводит к замиранию развития плода, 12-26 неделе — к аномальному развитию органов малыша, от 26 недели — к поражению ЦНС плода.

Как вирусы не могут проникнуть в систему?

Вредоносные программы не попадут в систему благодаря современным и умным браузерам, которые используют специальную технологию Sandboxing (песочница), чтобы предотвратить исполнение любого вредоносного кода.

Песочница – это стратегия управления программным обеспечением и специально выделенное место, необходимое для безопасного исполнения подозрительного кода без риска для устройства или сети пользователя. Она обеспечивает дополнительный уровень безопасности и предотвращает атаки вредоносного ПО на систему. Впервые песочница была представлена компанией Google Chrome в 2008 году и вскоре была принята и подхвачена другими браузерами.

По сути, песочница – это изолированная среда, которая функционирует держась подальше от важных системных файлов. Поэтому всякий раз, когда подозрительные коды пытаются запуститься в системе, браузер не выпускает их за пределы песочницы.

Использовать сквозное шифрование при использовании облачных хранилищ

В 2014 году Эдвард Сноуден призывал отказаться от сервиса Dropbox, утверждая, что хранить на нём данные небезопасно. Dropbox хранит у себя криптографические ключи, а значит, при необходимости в любой момент может получить доступ к хранимой информации. Альтернативой ему может стать Spideroak, который передаёт информацию на сервер только в зашифрованном виде и не имеет доступа к ключам, или же Backblaze, который даёт возможность пользователям управлять ключами шифрования. Те, кто всё же предпочитает Dropbox, могут частично зашифровать данные перед загрузкой при помощи таких сервисов, как Boxcryptor.

Каковы основные риски Pornhub

Вот основные риски, которыми подвергаетесь при посещении сайтов для взрослых.

Рекламное ПО

Другие вирусы, которые вы можете получить из рекламы, отображаемой на Pornhub или аналогичных веб-сайтах, являются рекламным ПО. Это означает, что, как только они внедряются в ваш компьютер, они будут вызывать отображение большего количества рекламы и спама, даже если вы больше не просматриваете Pornhub.

Это не только раздражает, поскольку также может замедлить работу вашей системы, но также может нарушать конфиденциальность, поскольку реклама может быть связана с контентом для взрослых. Если вы используете компьютер совместно с другими членами семьи, вы, вероятно, не хотите, чтобы на вашем устройстве появлялась неприличная реклама.

Дропперы — загрузчики вредоносного ПО

Дроппер предназначен для незаметной доставки на компьютер или телефон жертвы вредоносного ПО, так называемую полезную нагрузку. Как правило, сам дроппер не имеет вредоносной функции.

Компьютерные трояны

Трояны распространяются с помощью рекламы, которая перебрасывает пользователя на другие сайты или пытается Такие вредоносы могут не только замедлить работу компьютера, но и представлять более серьезную опасность.

Сексторция, шантаж и пугающее ПО

Мошенничество с сексторцией очень распространено. Это когда вы получаете электронное письмо от хакеров, утверждающих, что они установили шпионское ПО на ваш компьютер, и снимают вас, пока вы просматриваете сайты для взрослых, записывая также все, что вы смотрели, и так далее. Они также скажут вам, что, если вы не отправите им деньги, они отправят эти данные вашему работодателю, семье, друзьям и так далее.

По большей части, эти утверждения являются фиктивными, и хакеры просто ловят легковерных или напуганных пользователей, чтобы легко заработать. Но в некоторых случаях они могут быть настоящими. Не упускайте этот шанс и убедитесь, что вы в безопасности, прежде всего, поставив Антивирус защищен надежным решением для защиты от вредоносных программ.

Постоянное шифрование

Чтобы результатом действий на сайте не стала утечка личных данных или спам-атака на почту, пользуйтесь ресурсами, сетевой адрес которых начинается с HTTPS. Это значит, что соединение между вами и сервером шифруется – информацию не получится перехватить.

Современные браузеры напоминают о риске нешифрованного соединения. Если при проверке сертификата данные не совпадают, на экране появляется предупреждение. Правда, его можно проигнорировать, нажав «Я принимаю риск, всё равно перейти».

Чтобы повысить уровень защиты, зашифруйте столько интернет-трафика, сколько сможете, с помощью расширения HTTPS Everywhere. Оно автоматически заставляет сайты использовать HTTPS протокол вместо HTTP. Его можно бесплатно установить в браузеры Google Chrome, Mozilla Firefox и Opera, в том числе и на мобильных устройствах.

Информации в облачных хранилищах тоже не мешает добавить защиты. Установите программу для шифрования данных в облаке, например, Boxcryptor.

Использовать несколько браузеров и контейнеров

Усложнить отслеживание своей активности в сети пользователи могут применяя разные браузеры для разных целей (интернет-банкинга, соцсетей, онлайн-покупок), или же разные мобильные устройства для запуска различных приложений. Однако создатели новейших рекламных технологий также работают над кросс-платформенными методами слежения. Чтобы противостоять им, Mozilla Firefox получил дополнение Multi-Account Containers, которое позволяет пользователям раздделять аккаунты по нескольким сферам, не очищая историю и не используя несколько браузеров. В прошлом месяце Mozilla также добавила индивидуальный контейнер для Facebook, чтобы помешать соцсети собирать данные о действиях пользователей в браузере за пределами соцсети.

Виртуальная частная сеть (VPN)

Радикальный способ получить доступ к любым ресурсам Сети без ограничений — настроить виртуальную частную сеть (Virtual private network, VPN). Как правило, VPN шифруют весь передаваемый через них трафик и перенаправляют его через целую цепочку серверов, что обеспечивает весьма высокий уровень анонимности (к сожалению, не абсолютный, поскольку многие провайдеры VPN обязуются сотрудничать с правоохранительными органами, что отдельно отмечается в пользовательском соглашении).

В большинстве случаев VPN — это платная услуга, однако существуют и упрощённые сервисы, бесплатно предоставляющие пользователю минимальную функциональность. В частности, VPNBook предлагает полностью бесплатные услуги своей виртуальной частной сети с поддержкой кросс-платформенных технологий OpenVPN или протокола туннелирования PPTP (Point-to-Point Tunneling Protocol) типа «точка — точка». Оба они недостаточно безопасны, если вами интересуются спецслужбы или профессиональные хакеры, но для обычного пользователя вполне подходят.

Сервис VPNBook не требует ни регистрации, ни создания аккаунта. Более того, если вы намерены использовать протокол PPTP, то вам даже не понадобится устанавливать какое-то дополнительное программное обеспечение. Достаточно в настройках сетевых подключений операционной системы (поддерживаются Windows, Linux, Mac OS, Android, IOS, PS3) выбрать новое подключение и внести туда параметры, указанные на сайте VPNBook. Некоторые провайдеры блокируют VPN-протокол PPTP, и в этом случае вам придётся скачать и установить бесплатный клиент OpenVPN, позволяющий обойти это ограничение и действующий через стандартные протоколы TCP или UDP.

![Как защитить сайт от взломов и атак 🛡 [конспект вебинара о безопасности сайта]](http://tophallclub.ru/wp-content/uploads/8/8/e/88e4995d584dcc877173800fda63ae27.png)