Шифровать весь диск или создать зашифрованный контейнер?

Многие руководства там говорят о создании контейнера BitLocker, который работает так же, как и зашифрованный контейнер, который вы можете создать с помощью таких продуктов, как TrueCrypt или Veracrypt. Это немного неправильно, но вы можете добиться аналогичного эффекта. BitLocker работает путем шифрования всех дисков. Это может быть ваш системный диск, другой физический диск или виртуальный жесткий диск (VHD), который существует как файл и монтируется в Windows.

Разница в значительной степени семантическая. В других продуктах шифрования вы обычно создаете зашифрованный контейнер, а затем монтируете его как диск в Windows, когда вам нужно его использовать. С BitLocker вы создаете виртуальный жесткий диск, а затем шифруете его. Если вы хотите использовать контейнер, а не, скажем, шифровать существующую систему или накопитель, ознакомьтесь с нашим руководством по созданию зашифрованного файла контейнера с помощью BitLocker.

В этой статье мы сосредоточимся на включении BitLocker для существующего физического диска.

Управление BitLocker

BitLocker – встроенная в операционную систему Windows технология шифрования. Kaspersky Endpoint Security позволяет контролировать и управлять Bitlocker с помощью Kaspersky Security Center. BitLocker шифрует логический том. Шифрование съемных дисков с помощью BitLocker невозможно. Подробнее о BitLocker см. в документации Microsoft.

BitLocker обеспечивает безопасность хранения ключей доступа с помощью доверенного платформенного модуля. Доверенный платформенный модуль (англ. Trusted Platform Module – TPM) – микрочип, разработанный для предоставления основных функций, связанных с безопасностью (например, для хранения ключей шифрования). Доверенный платформенный модуль обычно устанавливается на материнской плате компьютера и взаимодействует с остальными компонентами системы при помощи аппаратной шины. Использование TPM является самым безопасным способом хранения ключей доступа BitLocker, так как TPM позволяет проверять целостность операционной системы. На компьютерах без TPM вы также можете зашифровать диски. При этом ключ доступа будет зашифрован паролем. Таким образом, BitLocker использует следующие способы аутентификации:

- TPM и пароль.

- TPM и PIN-код.

- Пароль.

После шифрования диска BitLocker создает мастер-ключ. Kaspersky Endpoint Security отправляет мастер-ключ в Kaspersky Security Center, чтобы вы имели возможность восстановить доступ к диску, если пользователь, например, забыл пароль. Если пользователь самостоятельно зашифровал диск с помощью BitLocker, Kaspersky Endpoint Security отправит информацию о шифровании диска в Kaspersky Security Center. При этом Kaspersky Endpoint Security не отправит мастер-ключ в Kaspersky Security Center, и восстановить доступ к диску с помощью Kaspersky Security Center будет невозможно. Для корректной работы BitLocker c Kaspersky Security Center расшифруйте диск и зашифруйте диск повторно с помощью политики. Расшифровать диск вы можете локально или с помощью политики.

После шифрования системного жесткого диска для загрузки операционной системы пользователю нужно пройти процедуру аутентификации BitLocker. После прохождения процедуры аутентификации BitLocker будет доступен вход в систему. BitLocker не поддерживает технологию единого входа (SSO).

Если вы используете групповые политики для Windows, выключите управление BitLocker в параметрах политики. Параметры политики для Windows могут противоречить параметрам политики Kaspersky Endpoint Security. При шифровании диска могут возникнуть ошибки.

Как включить BitLocker

После проверки наличия чипа TPM на компьютере выполните следующие шаги по активации BitLocker:

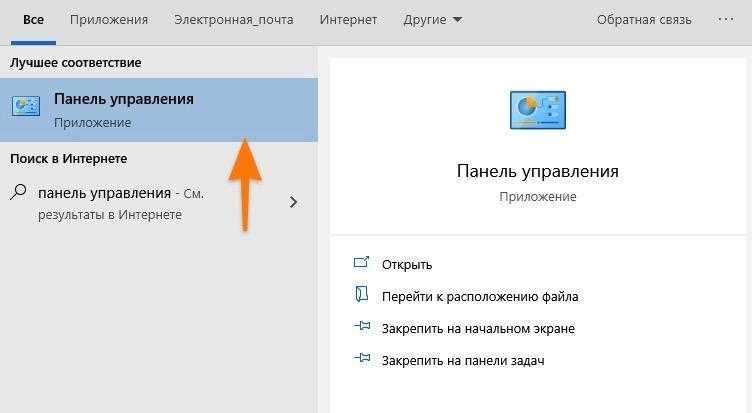

Шаг 1. Нажмите кнопку «Пуск». В папке служебных программ отыщите «Панель управления».

В меню «Пуск», открываем папку «Служебные-Windows», находим и открываем «Панель управления»

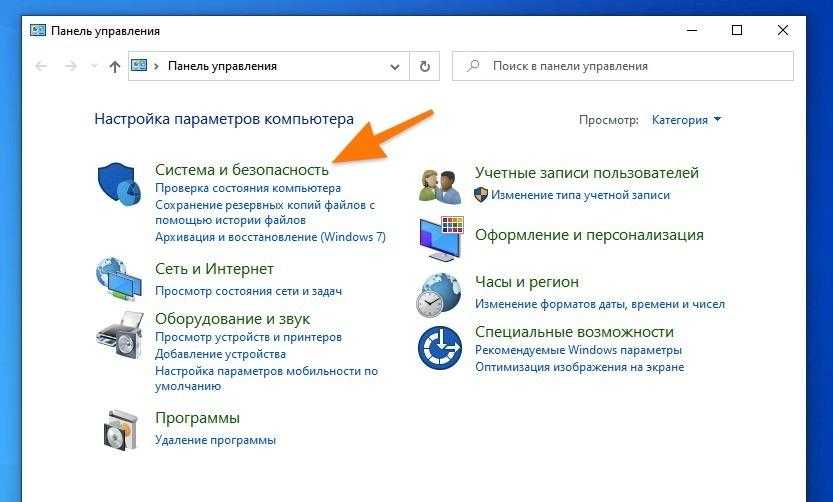

Шаг 2. Нажмите «Система и безопасность».

В категории «Просмотр» выбираем «Категория», нажимаем на раздел «Система и безопасность»

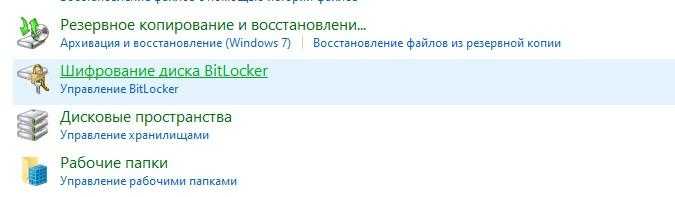

Шаг 3. Щелкните «Шифрование диска BitLocker».

Щелкаем на «Шифрование диска BitLocker»

Шаг 4. Затем нажмите на текстовую ссылку «Включить BitLocker».

Нажимаем на текстовую ссылку «Включить BitLocker»

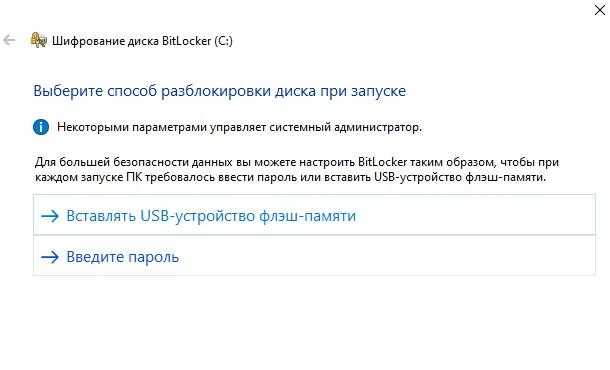

Шаг 5. Выберите способ разблокировки диска во время запуска: вы можете вставить флешку или ввести пароль (мы выбрали второй метод, поскольку он проще).

Выбираем один из способов разблокировки диска при запуске, для примера выбран способ «Введите пароль»

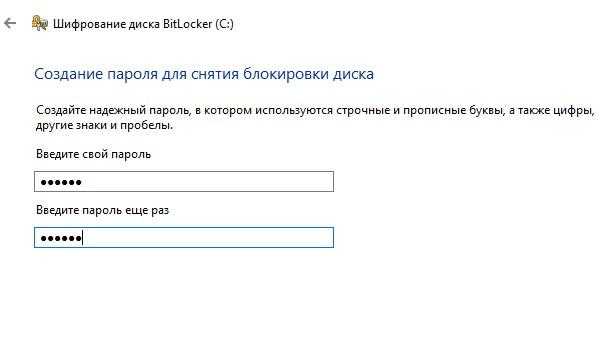

Шаг 6. Дальше введите пароль, который будет использоваться при загрузке Windows 10 для разблокировки диска (однако, вы должны его хорошенько запомнить). После этого нажмите «Далее».

Дважды вводим пароль, нажимаем «Далее»

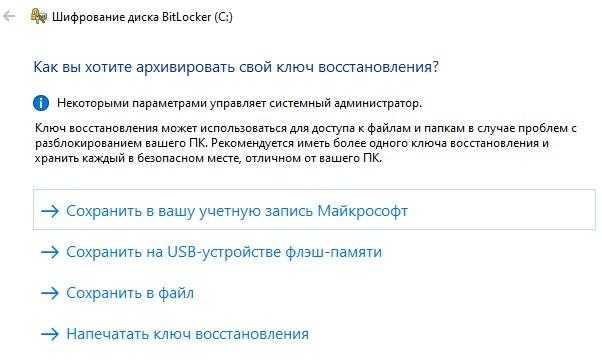

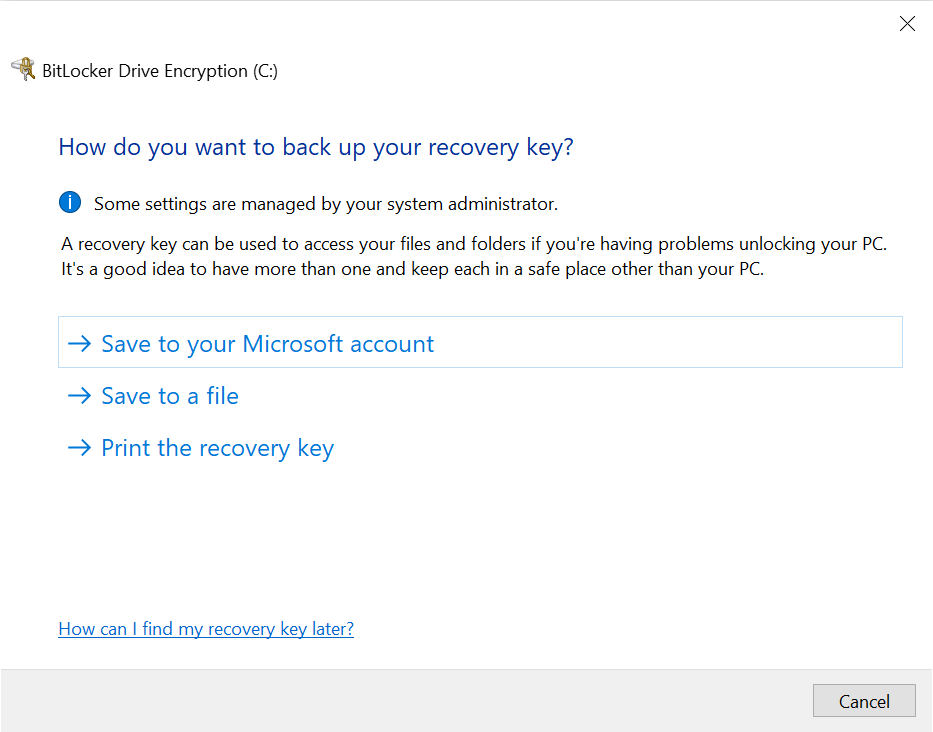

Шаг 7. Не беспокойтесь о том, что все забудете. Вам будет предоставлено несколько вариантов хранения ключа, который поможет восстановить доступ к файлам:

- в своей учетной записи Microsoft;

- на USB-накопителе;

- в виде файла;

- на бумаге.

Убедитесь, что выбрали наиболее удобный для себя вариант и сохраните ключ восстановления в безопасном месте.

Выбираем подходящий для себя вариант хранения ключа для восстановления, нажимаем «Далее»

Шаг 8. Нажмите «Далее».

Шаг 9. Теперь выберите опцию шифрования, которая наилучшим образом соответствует вашим потребностям.

Выбираем необходимую опцию шифрования, нажимаем «Далее»

Шаг 10. Затем определитесь с этими двумя параметрами.

Выбираем «Новый режим шифрования» или «Режим совместимости», нажимаем «Далее»

Шаг 11. Нажмите «Далее».

Шаг 12. Теперь поставьте флажок возле запуска проверки системы BitLocker и нажмите «Продолжить».

Ставим флажок возле запуска проверки системы BitLocker, нажимаем «Продолжить»

Шаг 13. Все готово! Перед началом процесса шифрования просто перезагрузите компьютер.

Перезагружаем компьютер

Шаг 14. Чтобы разблокировать диск BitLocker предложит ввести пароль. Введите его и нажмите «Enter».

Вводим пароль, указанный при включении BitLocker, нажимаем «Enter»

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит. Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker. Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Включение шифрования BitLocker в домашней редакции Windows

Любые мои попытки обойти ограничения Windows 10 Домашняя и зашифровать диск BitLocker-ом только встроенными средствами системы, а таковые присутствуют, например, в PowerShell, не увенчались успехом (правда, есть не самые удобные «обходные» пути, о которых в конце материала).

Однако, существуют сторонние программы, позволяющие включать шифрование BitLocker для дисков. К сожалению, ни одна из них не является бесплатной, но первая из описываемых программ полностью функциональна в течение первых 15 дней использования (чего хватит, чтобы зашифровать диски, а работать с ними можно будет и без этой программы). Интересно, что обе рассматриваемых утилиты имеют версии для Mac OS и Linux: если вам нужно работать с дисками, зашифрованными BitLocker в этих системах, имейте в виду.

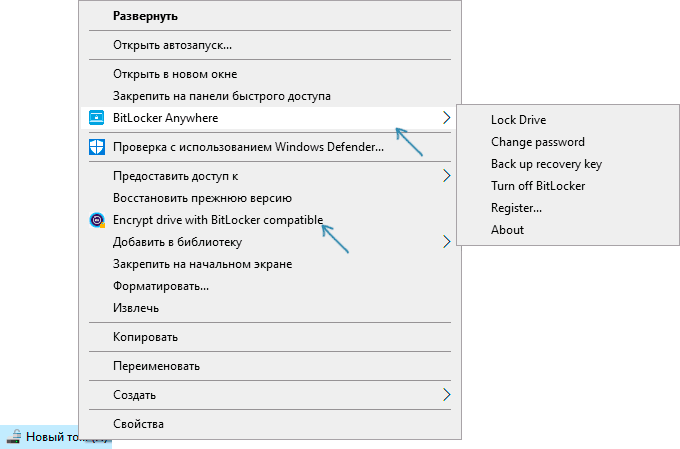

BitLocker Anywhere

Самая известная программа для включения шифрования на компьютерах с Windows, где рассматриваемая функция отсутствует — Hasleo BitLocker Anywhere. Она бесплатна в течение первых 15 дней использования (но в пробной версии не поддерживает шифрование системных разделов диска).

После загрузки и установки программы для шифрования достаточно выполнить следующие шаги:

- Нажмите правой кнопкой мыши по разделу диска, который нужно зашифровать и выберите пункт меню «Turn on BitLocker».

- В следующем окне укажите и подтвердите пароль для шифрования и расшифровки. Две отметки ниже позволяют включить шифрование только занятого пространства (быстрее, вновь помещаемые данные будут шифроваться автоматически), а также включить режим совместимости (существуют разные версии шифрования BitLocker, с включенным режимом совместимости, вероятнее всего, диск можно будет расшифровать на любом компьютере с поддержкой функции).

- Следующее окно предлагает сохранить ключ восстановления (Save to a file) или распечатать его (Print the recovery key). Он пригодится в случае, если вы забыли пароль (а иногда оказывается полезным и при сбоях файловой системы на диске).

- В завершение придется лишь дождаться окончания процесса шифрования уже имеющихся данных на диске — не закрывайте программу, пока не увидите кнопку Finish внизу справа. На SSD это будет быстрее, на HDD может оказаться необходимым подождать более продолжительное время.

В целом программа работает исправно, и, судя по всему, также умеет шифровать и системный раздел диска (но не смог проверить за неимением ключа) — следующий рассматриваемый продукт этого не умеет. С помощью неё же вы можете и снять шифрование с диска (помните о 15 днях), а работать с таким диском, вводить пароль и разблокировать его можно и без программы — шифрование и расшифровка при работе с данными на диске будут выполняться «на лету» средствами домашней редакции Windows 10.

И эта и следующая рассматриваемая программа добавляют пункты для шифрования/дешифрования и блокировки в контекстное меню дисков в проводнике.

Скачать Hasleo BitLocker Anywhere можно с официального сайта https://www.easyuefi.com/bitlocker-anywhere/bitlocker-anywhere-home.html

Как поставить пароль на папку с файлами на рабочем столе в компьютере Windows10 или в телефоне?

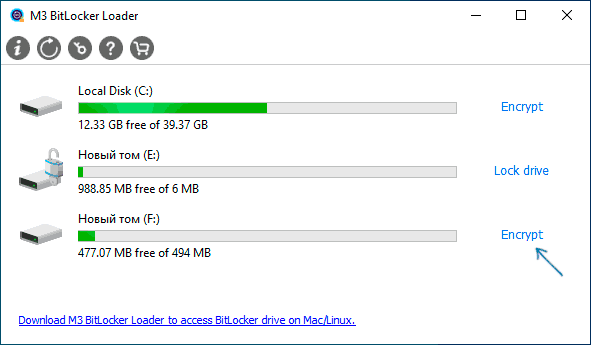

M3 BitLocker Loader

M3 BitLocker Loader — утилита, очень похожая на рассмотренную выше. Из особенностей: не может включить шифрование в пробной версии (вы можете лишь ознакомиться с интерфейсом программы), а также не умеет работать с системным разделом диска.

В остальном использование программы мало чем отличается: нажимаем Encrypt у раздела, который нужно зашифровать и проходим все шаги: ввод пароля, сохранение ключа восстановления, ожидание завершения шифрования BitLocker.

Скачать M3 BitLocker Loader можно с официального сайта: https://www.m3datarecovery.com/bitlocker-windows-home/

Как восстановить зашифрованные с помощью BitLocker файлы?

Чтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker.

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно где, главное надёжно. Вы можете его распечатать или сохранить при помощи учетной записи, но не локальной, а от Microsoft

Если диск не разблокируется сам, то нужно использовать тот самый ключ, иначе никак.

Немного статей о шифровании данных:

Что делать с ключом восстановления, как быть, если он утерян?

Итак, человеческий фактор такая штука, что, когда дело касается памяти, которая в определенный момент очень необходима — она нас подводит.

Вот забыли вы, куда подевали ключ восстановления, тогда вспомните, каким образом вы его сохраняли в BitLocker.

Так как утилита предлагает три способа сохранения ключа – печать, сохранение в файл и сохранение в учетную запись. Вы в любом случае должны были выбрать один из этих способов.

Итак, если вы сохранили ключ в учётке, то вам нужно зайти в OneDrive из браузера и войти в раздел «Ключи восстановления BitLocker». Входим в систему со своими учетными данными. Ключ будет определенно там, при условии, что он был вами туда загружен. Если его нет, может вы сохраняли его в другой учетной записи?

Бывает, пользователь создает не один ключ, тогда можно определить конкретный с помощью идентификатора в утилите BitLocker и сравнить его с тем, что от ключа, если совпадают, то это верный ключ.

Если компьютер не хочет загружаться в систему из-за BitLocker?

Допустим, вы шифровали системный диск и произошла проблема, при которой система не хочет разблокироваться, то вероятно возникла какая-то неполадка с модулем ТРМ. Он должен разблокировать систему автоматически.

Если это действительно так, то перед вашими глазами предстанет картинка, где сказано: BitLocker recovery и попросят ввести ключ восстановления. А если его у вас нет, потому что потеряли, то войти в систему вряд ли получится. Скорее всего поможет только переустановка системы.

Пока что я не в курсе, как можно разблокировать BitLocker без ключа, однако постараюсь изучить этот вопрос.

Как разблокировать зашифрованные BitLocker диски в Windows?

При наличии парочки разделов, либо внешних жёстких дисков, зашифрованных с помощью BitLocker, но нужно разблокировать, я постараюсь помочь.

Подключите устройство к ПК (если оно внешнее). Запустите «Панель управления», можно из поиска, и перейдите в раздел «Система и безопасность». Найдите там раздел «Шифрование диска BitLocker». Кстати говоря, эту операцию возможно провести только на версиях PRO, имейте это ввиду.

Найдите среди списка зашифрованный вами диск, который необходимо расшифровать. Нажмите рядом по опции «Разблокировать диск».

В качестве заключения я хочу сказать одну вещь. При потере пароля или ПИН-кода восстановить доступ к накопителю возможно с помощью ключа восстановления, это 100%. Его вы должны хранить в надёжном месте и всегда помнить, где он находится. Если же вы потеряли этот ключ, можете попрощаться со своими данными. Пока что я не нашел метода, где можно расшифровать BitLocker без ключа.

https://computerinfo.ru/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly/https://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-700×378.jpghttps://computerinfo.ru/wp-content/uploads/2017/03/vosstanovit-zashifrovannye-s-pomoshhyu-bitlocker-fajly-5-150×150.jpg2017-03-20T11:35:55+00:00EvilSin225Восстановление и форматированиеBitLocker,восстановить зашифрованные файлы,как разблокировать зашифрованный дискЧтобы зашифровать ваши личные данные можно использовать много методов, а конкретнее, программное обеспечение сторонних компаний. Но зачем, если есть BitLocker от Microsoft. К сожалению, у некоторых возникают проблемы восстановления файлов после шифрования через BitLocker

При шифровании BitLocker вам нужно создать специальный ключ восстановления, его нужно сохранить, причем не важно…EvilSin225Андрей Тереховandrei1445@yandex.ruAdministratorКомпьютерные технологии

Событие с кодом 854: WinRE не настроенEvent ID 854: WinRE is not configured

Сведения о событии похожи на приведенные ниже.The event information resembles the following:

ПричинаCause

Среда восстановления Windows (WinRE) — это минимальная операционная система Windows, основанная на среде предварительной установки Windows (Windows PE).Windows Recovery Environment (WinRE) is a minimal Windows operating system that is based on Windows Preinstallation Environment (Windows PE). В WinRE есть несколько средств, с помощью которых администратор может восстановить или сбросить Windows и диагностировать проблемы с Windows.WinRE includes several tools that an administrator can use to recover or reset Windows and diagnose Windows issues. Если устройство не может запустить обычную операционную систему Windows, устройство пытается запустить WinRE.If a device cannot start the regular Windows operating system, the device tries to start WinRE.

Процесс подготовки включает шифрование диска BitLocker на диске операционной системы на этапе подготовки Windows PE.The provisioning process enables BitLocker Drive Encryption on the operating system drive during the Windows PE phase of provisioning. Это действие гарантирует, что диск защищен до установки полной операционной системы.This action makes sure that the drive is protected before the full operating system is installed. Процесс подготовки также создает системный раздел для WinRE для использования в случае сбоя системы.The provisioning process also creates a system partition for WinRE to use if the system crashes.

Если программа WinRE недоступна на устройстве, подготовка прекратится.If WinRE is not available on the device, provisioning stops.

РазрешениеResolution

Вы можете устранить эту проблему, проверив конфигурацию разделов диска, состояние WinRE и конфигурацию загрузчика Windows.You can resolve this issue by verifying the configuration of the disk partitions, the status of WinRE, and the Windows Boot Loader configuration. Для этого выполните указанные ниже действия.To do this, follow these steps.

Процедуры, описанные в этом разделе, зависят от разделов диска по умолчанию, которые Windows настраивает во время установки.The procedures described in this section depend on the default disk partitions that Windows configures during installation. В Windows 10 автоматически создается раздел восстановления, содержащий файл WinRE. wim.Windows 10 automatically creates a recovery partition that contains the Winre.wim file. Конфигурация раздела будет выглядеть примерно так:The partition configuration resembles the following.

Чтобы проверить конфигурацию разделов диска, откройте окно командной строки с повышенными привилегиями и выполните указанные ниже команды.To verify the configuration of the disk partitions, open an elevated Command Prompt window, and run the following commands:

Если состояние любого из томов не является работоспособным или раздел восстановления отсутствует, возможно, потребуется переустановить Windows.If the status of any of the volumes is not healthy or if the recovery partition is missing, you may have to reinstall Windows. Перед тем как это сделать, проверьте конфигурацию образа Windows, который вы используете для подготовки.Before you do this, check the configuration of the Windows image that you are using for provisioning. Убедитесь, что на изображении используется правильная конфигурация диска.Make sure that the image uses the correct disk configuration. Настройка изображения должна выглядеть следующим образом (этот пример относится к диспетчеру конфигураций конечных точек Microsoft).The image configuration should resemble the following (this example is from Microsoft Endpoint Configuration Manager).

Действие 2: Проверка состояния WinREStep 2: Verify the status of WinRE

Чтобы проверить состояние WinRE на устройстве, откройте окно командной строки с повышенными привилегиями и выполните следующую команду:To verify the status of WinRE on the device, open an elevated Command Prompt window and run the following command:

Результат этой команды будет выглядеть примерно так:The output of this command resembles the following.

Если состояние Windows RE не включено, выполните следующую команду, чтобы включить ее.If the Windows RE status is not Enabled, run the following command to enable it:

Как разблокировать зашифрованный Bitlocker диск, если Windows не загружается

Рассмотрим ситуацию, когда системный диск зашифрован с помощью Bitlocker, и по какой-то причине ваша Windows перестала загружаться (синий экран смерти, зависает при запуске, некорректные обновления и т.д.)

Попробуйте запустить среду восстановления Windows (она запустится автоматически, если Windows не загрузится 3 раза подряд). Если WinRE не работает, вы можете запустить свой компьютер с установочного диска Windows 10, аварийного диска MsDaRT или другого загрузочного диска. Чтобы запустить командную строку, выберите Устранение неполадок -> Дополнительные параметры -> Командная строка или нажмите Shift + F10.

В окне командной строки проверьте состояние всех дисков на вашем компьютере (именно так мы найдем зашифрованный диск Bitlocker):

управление-bde -status

В результате выполнения команды один (или несколько) дисков должен содержать следующий текст: «Шифрование диска BitLocker: том D». Итак, у вас есть зашифрованный диск D.

Разблокируем его, выполнив команду:

управление-bde -unlock D: -pw

Команда запросит пароль BitLocker:

Введите пароль, чтобы разблокировать этот том:

Если пароль правильный, появится сообщение:

Пароль успешно разблокировал том D:.

Ваш диск был расшифрован, и вы можете продолжить восстановление операционной системы.

Если вы хотите полностью отключить защиту диска BitLocker, запустите:

управление-bde -protectors -disable D:

Перезагрузите компьютер. Загрузочный диск теперь не зашифрован.

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Чтобы это сделать:

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

Пароль должен быть достаточно сложным

После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

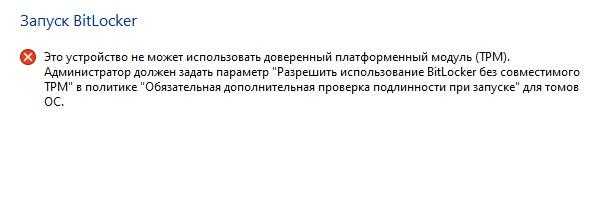

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

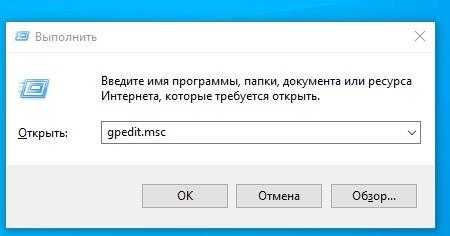

Чтобы обойти ошибку:

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

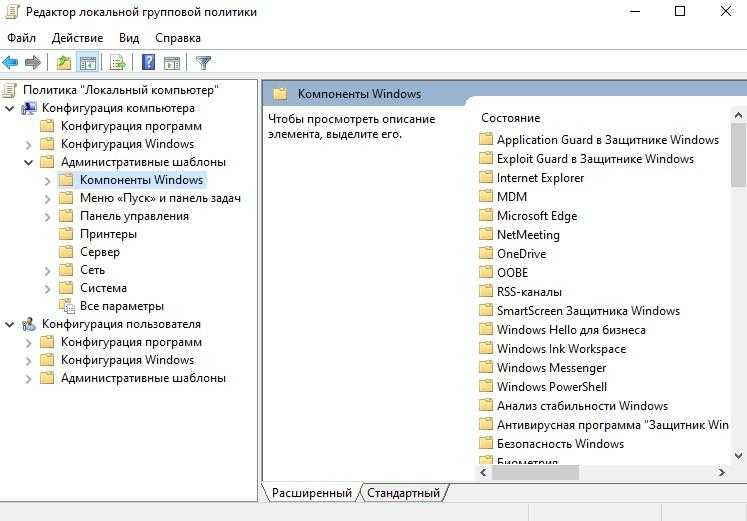

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

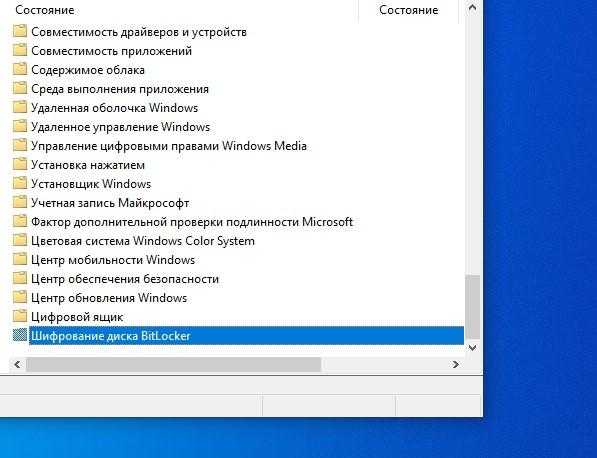

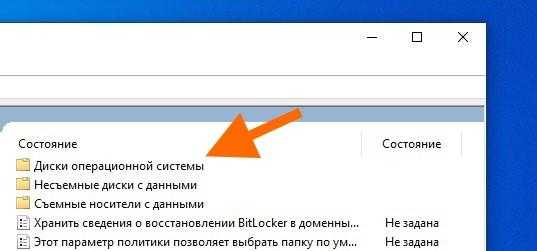

В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

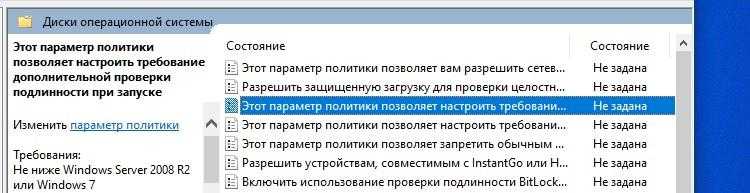

Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

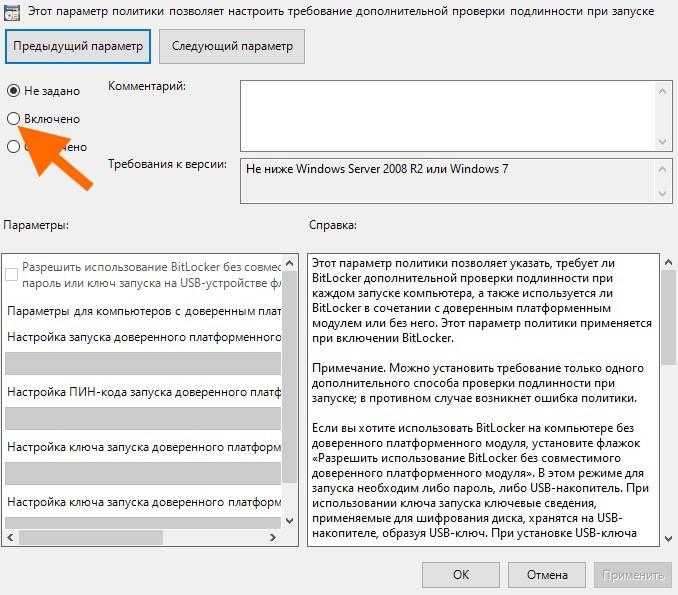

В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

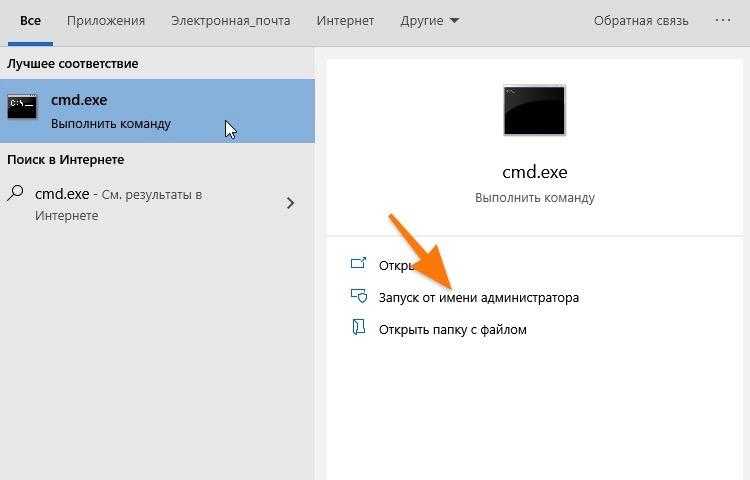

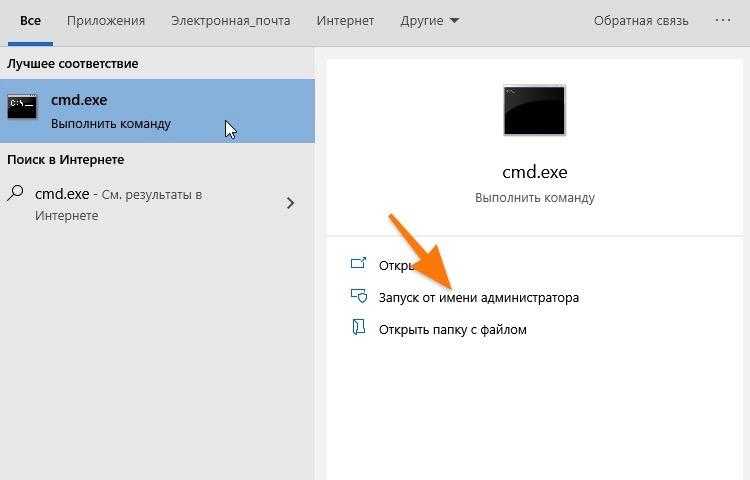

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным набором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и замены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлайновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам. Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа. Пользователь сам себя сделает админом и переназначит права доступа либо просто проигнорирует их, поставив другой драйвер файловой системы.

Есть много взаимодополняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

Если компьютер не хочет загружаться в систему из-за BitLocker?

Допустим, вы шифровали системный диск и произошла проблема, при которой система не хочет разблокироваться, то вероятно возникла какая-то неполадка с модулем ТРМ. Он должен разблокировать систему автоматически. Если это действительно так, то перед вашими глазами предстанет картинка, где сказано: BitLocker recovery и попросят ввести ключ восстановления. А если его у вас нет, потому что потеряли, то войти в систему вряд ли получится. Скорее всего поможет только переустановка системы. Пока что я не в курсе, как можно разблокировать BitLocker без ключа, однако постараюсь изучить этот вопрос.

Как предотвратить блокировку

Для предотвращения блокировки системного диска BitLocker существует два способа; использовать нужно оба. Во-первых, сохраните резервную копию ключа восстановления доступа и убедитесь, что запомните, куда именно вы её сохранили. Во-вторых, перед тем, как внести изменения в аппаратную конфигурацию компьютера и/или обновить прошивку или версию UEFI BIOS, временно отключите шифрование командой suspend BitLocker.

Сохранить ключ восстановления доступа можно как через графический интерфейс Windows, так и из командной строки. В любом случае вам потребуется учётная запись с административными привилегиями.

Сохранение ключа BitLocker через Windows GUI

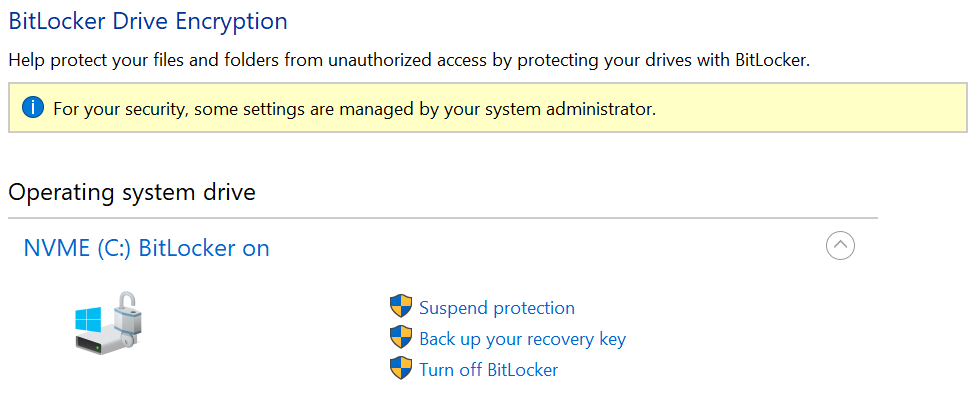

Запустите апплет “BitLocker Drive Encryption” из панели управления Windows Control Panel. Проще всего это сделать, введя слово “bitlocker” в строку поиска в Windows.

Если системный диск зашифрован, вы увидите список возможных действий: Suspend protection, Backup your recovery key, Turn off BitLocker. Для сохранения резервной копии ключа используйте команду “Backup your recovery key”.

Ключ можно сохранить как в облако (если вы используете для входа в систему Microsoft account), так и в файл или в виде распечатки.

Обратите внимание: в Windows 10 начиная с версии 1903 и всех версиях Windows 11 система запомнит, когда и куда вы сохраняли ключ восстановления доступа. Эта информация выводится на экране блокировки BitLocker; узнать её другим способом нельзя

Сохранение ключа BitLocker из командной строки

Для сохранения копии ключа BitLocker из командной строки запустите cmd.exe с правами администратора (“Run as administrator”), после чего введите команду:

manage-bde -protectors -get C:

Будет выведена следующая информация:

C:\WINDOWS\system32>manage-bde -protectors -get C:

BitLocker Drive Encryption: Configuration Tool version 10.0.19041

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Volume C:

All Key Protectors

TPM:

ID: {XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

PCR Validation Profile:

0, 2, 4, 11

Numerical Password:

ID: {YYYY-YYYY-YYYY-YYYY-YYYYYYYYYYYY}

Password:

123456-123456-123456-123456

Здесь поле “Numerical Password” и есть ключ восстановления доступа для ключа, идентифицируемого по key ID.

Сохранение ключа BitLocker из PowerShell

В Windows доступна замена командной строки в виде PowerShell. Для извлечения всех ключей BitLocker для всех зашифрованных дисков используйте следующий скрипт, сохранив его в файл с расширением .ps1 (например, «backup-bitlocker.ps1») и запустив из PowerShell с административными привилегиями.

# Export the BitLocker recovery keys for all drives and display them at the Command Prompt.

$BitlockerVolumers = Get-BitLockerVolume

$BitlockerVolumers |

ForEach-Object {

$MountPoint = $_.MountPoint

$RecoveryKey = ($_.KeyProtector).RecoveryPassword

if ($RecoveryKey.Length -gt 5) {

Write-Output ("The drive $MountPoint has a BitLocker recovery key $RecoveryKey")

}

}